マルウェア感染により信用組合が負う法的リスク

マルウェア感染により信用組合が負う法的リスク(-かんせん-しんようくみあい-お-ほうてき-)とは、八雲法律事務所に所属する山岡裕明と畔柳泰成が雑誌「しんくみ2022年7月号」に寄稿したコラムである。

概要

「しんくみ」は 一般社団法人全国信用組合中央協会が発行する月刊誌である。

正式名称は「マルウェア感染により信用組合が負う法的リスク~近時流行するマルウェアの特性を踏まえた法的留意点~」である。

本文

寄稿トピックス

マルウェア感染により信用組合が負う法的リスク~近時流行するマルウェアの特性を踏まえた法的留意点~

弁護士 山岡 裕明

弁護士 畔柳 泰成

はじめに

昨今、 Emotetやランサムウェアによる事業活動の停止など、日本企業がサイバー攻撃を受けたことを報じる報道は後を絶たない。 一般企業・公的機関の別を問わず、組織の事業活動と情報端末、そしてインターネットが不可分に結びついている以上、組織の事業活動とサイバーセキュリティは切っても切り離せない関係にある。このような事情を踏まえ、以下では、昨今流行しているマルウェアであるEmotet・ランサムウェアの特徴を確認した上で、サイバー攻撃により情報漏えい等が生じた際に必要となる法的手続と、サイバー攻撃に備えるべきポイントについて概説する。

1 Emotetに関する法的留意点

(1) Emotetとは

Emotetとは、感染した端末内のメールソフトに記録されていたアドレス帳データやメールの件名・本文情報等(以下「メール情報等」という。)を窃取し、当該メール情報等をもとに、さらに他の端末へEmotetの感染を広げる挙動を持つマルウェアである。

Emotetによるサイバー攻撃自体は、2019年ごろに一度、日本国内の企業が相次いで感染被害に遭うことにより話題となった。このとき、独立行政法人情報処理推進機構(IPA)は、「『Emotet(エモテット)』と呼ばれるウイルスへの感染を狙うメールについて」と題するWEBページを公開し、注意喚起を行った(以下「本件注意喚起」という。)。[注 1]

その後、2021年1月のEUROPOL(欧州刑事警察機構)によるEmotetのボットネット(Emotetをダウンロードさせるファイルが添付されたメール〔攻撃メール〕をばらまいたり、感染した端末を操作するための機器等)のテイクダウン(停止)により、Emotetの流行は終息したかに思われた。

しかし、2021年末より、Emotetの感染が再び拡大している。このような状況に対応すべく、 IPAは、本件注意喚起を更新し、日本企業に対して改めて注意を喚起している。[注 2]

本件注意喚起では、実際に送信されたEmotetの攻撃メールを引用しながら、Emotetによるサイバー攻撃の手法の一例が紹介されているが、詳細については、概ね以下のとおりである。

① 攻撃者が、対象者 (X社)に対し、攻撃メールを送信する。

② 攻撃メールを受領したX社の担当者が、添付ファイルを開き、マクロ (プログラム)を実行することで、使用端末がEmotetに感染する。

③ Emotetにより、感染した端末から、当該端末内のメールソフトに記録されていたメール情報等が収集され、攻撃者に送信される。

④ 攻撃者は、③で取得したメール情報等をもとに、X社の担当者になりすまして巧妙な攻撃メールを作成した上で、別の対象者(Y社)に対してEmotetに感染させるファイルが添付された攻撃メールを送信する。

(⑤⑥は、上記②③と同じ。)

Emotetの攻撃メールでは、実際に当事者間でやりとりされたメールが使用される場合があるなど、一見してEmotetの攻撃メールであることが分からないように巧妙な偽装がなされている。これが、Emotetが猛威を振るう一因となっている。

(2) Emotet感染により生じる法的責任

感染元企業(上記の例でいうX社)において業務上使用する端末がEmotetに感染し、メール情報等が攻撃者に取得され、それをきっかけとして、メール情報等に含まれていた感染元企業の取引先(上記の例でいうY社。以下「感染先企業」という。)にもEmotet感染被害が生じた場合、当該感染元企業に過失が認められるときには、感染先企業に生じた損害について、損害賠償責任を負う可能性がある(民法第709条)。

上述のとおり、IPAの本件注意喚起等により、Emotetへの警戒が執拗に促されていることを踏まえると、感染元企業が十分なセキュリティ対策を施していなかった場合には、予見可能性を前提とした過失が認められる可能性が十分にあり得る。

この点、Emotetに関連する損害賠償請求においてよく問題となるのは、Emotetの感染経路等を特定するために感染先企業が行ったデジタルフォレンジック調査費用である。 サイバー攻撃が問題となった過去の裁判例[注 3]を踏まえると、Emotetの感染経路等を特定するための調査には、調査会社の専門的知見が通常必要となることから、感染元企業の過失と感染先企業における損害との間に相当因果関係が認められる結果、当該調査費用の賠償責任が認められる可能性がある点には注意が必要となる。もっとも、Emotetへの対策を講じるべきことは、感染先企業においても同様である。そのため、多くの場合において、感染先企業にも、Emotetに感染したことにつき一定の落ち度が認められる可能性が高く、最終的には、過失相殺により感染元企業の責任は限定される余地があるといえる。

(3) 取引先から自組合を騙る不審なメールが届いた旨の連絡を受けた際に検討すべきポイント

ア Emotet感染の有無の確認・取引先から自組合を騙るメールが届いた旨の連絡を受けた場合には、まず自組合の端末がEmotetに感染していないかどうかを速やかに調査する必要がある。これは、取引先から自組合を騙るメールが届いた旨の連絡を受けた場合であっても自組合がEmotetに感染しているとは限らず、仮に感染していた場合には被害拡大を防止する対応の必要がある一方で、感染していなかった場合にはその旨を取引先に伝えてトラブルへの発展を防止する必要がある、というように、対応方針を決めるための初動として、感染の有無の調査が重要となるからである。[注 4]この点、Emotet感染の有無の簡易の調査方法として、Emotet検知ツールの「Emocheck」[注 5]を利用したり、端末に導入されているアンチウイルスソフトのフルスキャニングを行うこと等が有効である。

イ (感染が確認された場合)感染源となった別の取引先に対する損害賠償請求の検討

調査の結果、自組合の端末がEmotetに感染していることが確認され、それが原因となって当該取引先がEmotetに感染した場合には、当該取引先との関係では、いわば加害者として、損害賠償責任を負う可能性が高まる。他方で、自組合がEmotetに感染する原因を作った別の取引先(上述の例でいうZ社)が判明した際には、当該取引先に対し、この場合には被害者として、法的責任を追及する余地が生じる。そのため、感染先企業の求めに応じて実際に損害を賠償した場合や、自組合においてデジタルフォレンジック調査を行った場合には、自組合にEmotetを感染させた取引先に対する損害賠償請求が可能かどうかを検討

することとなる。

2 ランサムウェアに関する法的留意点

(1) (二重脅迫型) ランサムウェアとは

ランサムウェアとは、「Ransom(身代金)」及び「Malware(マルウェア)」から成る造語である。 従来のランサムウェアの攻撃手法は、端末内のデータを暗号化して利用できない状態にした上で、復号(復旧)の対価として身代金を要求するものだった。ところが、ここ数年は、従来型のデータ暗号化に加えて、端末内のデータを窃取したうえで、データの復号及び非公開の対価としても身代金を要求する攻撃手法が確認されている(この点を捉えて「二重脅迫型」とも呼ばれている。)。

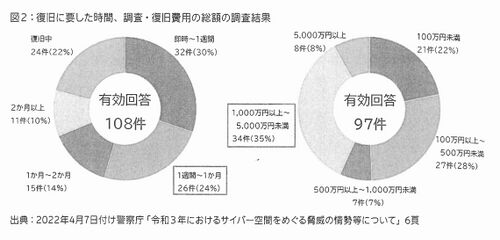

上記図2のとおり、ランサムウェア攻撃を受けた場合は、原因調査に1週間以上の期間を要したり、システムの復旧に1,000万円以上の費用が生じることも稀ではない点には注意が必要である。

(2) 信用組合がランサムウェア攻撃を受けた場合の身代金支払の可否

身代金の支払は、被害者に身代金相当額の損失を生じさせる。そのため、支払を決定した理事に、善管注意義務違反に基づく損害賠償責任が生じないかが問題となる(民法第644条、 中小企業等協同組合法第35条の3等)。この点については、会社法上の取締役を題材として一定の議論の蓄積があるため参照する。[注 6]

すなわち、要求された身代金を支払うかどうかは、多くの事情を考慮しながら総合的に判断する必要がある。当該判断に正解があるわけではなく、一般的には、経営上の専門判断になじむ事項と考えられるところ、そうした経営判断は、判例上、「その決定の過程、内容に著しく不合理な点がない限り、取締役としての善管注意義務に違反するものではない」とされている(経営判断の原則)。[注 7]もっとも、取締役が、反社会的勢力等である株主からの株主の地位を濫用した不当な要求に応じて金銭的利益の供与を行った事案において、取締役は「暴力団関係者等会社にとって好ましくないと判断される者…から、株主の地位を濫用した不当な要求がされた場合には、法令に従った適切な対応をすべき義務を有する」と判示した判例も存在するため、[注 8]取締役としては慎重に検討すべきことが求められている。

この点、信用組合は、営利を目的とする会社と異なり、組合員の相互扶助を目的とする協同組合であるため、信用組合の理事は、より高度の注意義務を負うものとして、経営判断の原則の適用範囲がより狭く解釈される可能性がある。[注 9]そのため、信用組合の理事は、身代金の支払を検討せざるを得ない場面に直面した場合、より一層慎重に検討する必要がある。

3 サイバー攻撃を受けて情報が漏えいした際に問題となる法的対応

信用組合は、業務において顧客の個人情報やいわゆるマイナンバーを取り扱うことが想定されるため、個人情報の保護に関する法律(以下「個情法」という。)上の「個人情報取扱事業者」(個情法第15条第2項)、及び、行政手続における特定の個人を識別するための番号の利用等に関する法律(以下「番号法」という。)上の「個人番号利用事務等実施者」に該当することが多いと考えられる(番号法第12条)。加えて、信用組合は、協同組合による金融事業に関する法律(以下「協金法」という。)の規律を受ける。信用組合がEmotetやランサムウェアによるサイバー攻撃を受けた場合には、上記法令等により報告等義務を負う場合があるため、以下改めて確認する。

(1) 個情法及び番号法上の報告等義務

サイバー攻撃により「個人データ」 又は「特定個人情報ファイルに記録された特定個人情報」の漏えい、滅失、毀損(以下「漏えい等」という。)のおそれが生じた場合には、不正の目的をもって 行われたおそれがある「個人データ」又は「特定個人情報ファイルに記録された特定個人情報」の漏えい等が発生し、又は発生したおそれがある事態に該当する。このとき、信用組合は、金融庁長官等又は個人情報保護委員会に対して報告をする義務を負う(個情法第26条第1項本文、同法施行規則第7条第3号、番号法第2条の4第1項本文、同規則第2条第2号イ)。いずれの場合であっても、報告対象事態を知った日から3~5日以内を目安に行う速報と、 (サイバー攻撃による場合) 60日以内に行う確報をする必要がある。

また、漏えいした情報の本人に対しても、速やかに通知等を行う義務を負い、通知が困難な場合には、HP上での公表や、問い合わせ窓口の設置等の代替措置 を講じることを要する(個情法第2条第2項、番号法第2条の4第2項)。

表:信用組合がサイバー攻撃を受けて情報が漏えいした際に問題となる報告等義務の概要

| 法的義務の根拠 | 誰に | いつまでに |

|---|---|---|

| 個情法 ※委託元への通知による例外除く。 |

金融庁長官等

|

報告対象事態の認識から 速報:3~5日以内が目安 |

| 番号法 ※委託元への通知による例外除く。 |

個人情報保護委員会

|

報告対象事態の認識から 速報:3~5日以内が目安 |

| 協金法施行規制 | 金融庁長官等 | 速やかに |

(2) 協金法に基づく報告義務

令和4年4月1日より、協金法施行規則に第46条の2が新設され、個情法上の「個人データ」に該当する顧客に関する情報に漏えい等のおそれが生じた場合に、 速やかに金融庁長官等に報告すること等の法的義務が課されることとなった。 そのため、個情法等に基づく報告等義務と併せて、金融庁長官等に報告する義務を負う場合がある点に注意を要する。

(3) ガイドライン等に基づく努力義務としての報告等義務

(1)(2)以外の場合であっても、金融分野における個人情報保護に関するガイドライン(以下「金融GL」という。)[注 10]及び特定個人情報の適正な取扱いに関するガイドライン(事業者編)(以下「番号法GL」という。)[注 11]は、一定の場合に、金融庁長官等又は個人情報保護委員会への報告等を行うべき努力義務を定めているため、各ガイドラインを一度確認することが望ましい。

以上のとおり、信用組合がサイバー攻撃を受けて情報漏えいのおそれが生じた場合の報告等義務については複雑な規制がなされている。そのため、誰に、いつまでに報告等を行う必要があるかは、事前に確認しておくことが望ましい (右記表参照)。

4 事前に準備すべきこと

(1) 役職員教育の徹底

Emotetやランサムウェアに限らず、メールを端緒とするサイバー攻撃は非常に多く、一説には、メールがサイバー攻撃のきっかけの9割を占めるとも 言われている。[注 12]そのため、 自組合の役職員に対し、不審なメールを開封しないように周知徹底することが、セキュリティ体制確保の上では非常に有効である。

(2) サイバー保険への加入

右記(1)のような対策は重要であるものの、サイバー攻撃の手法は日々進化しているため、いかに対策を施しても、サイバー攻撃を完全に防ぐことはできない。そのため、サイバー攻撃への十分な対策を行うことは当然の前提として、万一サイバー攻撃を受けた場合に備え、各保険会社が提供するいわゆるサイバー保険に加入し、リスク移転を行うことも検討に値する。

(3) インシデントレスポンスポリシーの策定

サイバー攻撃を受けた際の初動対応では、関係部署で緊密な連携を取りながら、迅速にその影響範囲を特定した上で、被害の拡大は抑えつつ、ログの保全・システム復旧に努める必要がある。ここで対応を誤った場合、システム復旧までの期間が長期化したり、事故原因解明のために必要なログ情報が誤って消滅してしまうこと等に繋がり、事後対応に支障を生じさせる危険もある。このような事態を避け、いつサイバー攻撃を受けても対応できるように備えるべく、サイバー攻撃への対応方針をまとめた「インシデントレスポンスポリシー」を策定し、 自組合内で周知しておくことが有益である。

○執筆者プロフィール

山岡裕明

八雲法律事務所。弁護士・情報処理安全確保支援士。University of California, Berkeley, School of Information 修了 (Master of Information and Cybersecurity(修士))。内閣サイバーセキュリティセンターSWG タスクフォース構成員(2019年~2020年)を務める。企業のサイバーインシデント対応を専門とする。

畔柳泰成

八雲法律事務所。弁護士・情報処理安全確保支援士。情報法を専門とし、企業のサイバーセキュリティ対応、知的財産紛争、システム紛争、ドメイン紛争を中心に扱う。

注

- ↑ https://www.ipa.go.jp/security/announce/20191202.html

- ↑ 本稿執筆時点での最終更新は、2022年4月26日。 なお、2022年4月1日付け「情報セキュリティ安心相談窓口の相談状況[2022年] 第1四半期(1月~3月)」によれば、2022年1月から3月の間に、656件のEmotetに関する相談があったことが報告されている(https://www.ipa.go.jp/security/txt/2022/q1outline.html)。

- ↑ 東京地判平成26年1月23日判時2221号11頁など(ベンダーが納品したシステムにSQLインジェクションというサイバー攻撃に対する脆弱性(≒バグ)が存在したことにより生じた損害の賠償責任が問題となった事案。)。

- ↑ この点、日本国内のサイバーインシデント情報を収集している一般社団法人JPCERTコーディネーションセンター(JPCERT/CC) から、Emotetに感染した端末のユーザーを騙るメールと、Emotetに感染していない端末のユーザーを騙るメールとでは、メール本文中に記載される文章が異なる旨が指摘されているため、参考になる(前者の場合、本文中に過去のメールのやり取りが引用されるが、後者の場合には、引用がない等。https://www.youtube.com/watch?v=wvu9sWiB2_U)。もっとも、マルウェアの仕様や攻撃手法は日々変化するため、最新のセキュリティ情報に基づき対応することが必要となる。

- ↑ https://github.com/JPCERTCC/EmoCheck/releases

- ↑ 拙稿「経営判断を迫るサイバー攻撃・ランサムウェアの最新動向について」国際商事法務4巻10号1253頁以下等。

- ↑ 最判平成22年7月15日判タ1332号50頁参照。

- ↑ 最判平成18年4月10日民集60巻4号1273HK頁。

- ↑ 村山光信『解説 中小企業協同組合法』(日本評論社・第2版・2014)368~369頁参照。 なお、銀行の取締役が負う注意義務の水準が問題となった最決平成21年11月9日刑集16巻9号1117頁では、取締役の経営判断の原則の適用範囲を限定する判断がなされている。

- ↑ 同第1条参照。 例えば、「個人データ」に該当しない 「個人情報」について漏えい等が発生し、又は発生したおそれが生じた場合等。

- ↑ 同別添2「特定個人情報の漏えい等に関する報告等」中の「3 委員会への報告(番号法第2条の4第1項関係)」参照。

- ↑ 柏木凌真「『進化』20年偽メール猛威、攻撃入り口の9割に」 日本経済新聞2021年5月21日 (https://www.nikkei.com/article/DGXZQOUE13DRPOT10C21A5000000/)。

画像

2022年9月13日、有志によって寄稿部分が開示された[1]。