「日本経済新聞」の版間の差分

>チー二ョ |

レーダークラウドガイジ (トーク | 投稿記録) |

||

| (3人の利用者による、間の17版が非表示) | |||

| 561行目: | 561行目: | ||

=== 企業の漏洩パスワード6割が脆弱 推測容易で瞬時に突破 (2022年8月26日) === | === 企業の漏洩パスワード6割が脆弱 推測容易で瞬時に突破 (2022年8月26日) === | ||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://www.nikkei.com/article/DGXZQOUC258BV0V20C22A7000000/|https://archive.ph/aPtzR|'''企業の漏洩パスワード6割が脆弱 推測容易で瞬時に突破'''}} | |||

<div class="mw-collapsible-content"> | |||

日本の主要企業の社員が設定するバスワードの多くが脆弱であることがわかった。漏洩したパスワード約2万5000件について日本経済新聞が調査したところ、64 %が推測されやすい設定だった。「12345」や「password」といった文字列や名前を使ったもの多い。社員個人が複雑なパスワードを多数管理することには限界もあり、企業の対策が求められそうだ。 | |||

セキュリティ-企業のGMOサイバーセキュリティbyイエラエ(東示・渋谷)の協力を得て、ドメイン情報などをもとに連結売上局上位100社についてダークウェブ(闇サイト群)などに2008年から22年ころにかけて流出した社員のバスワード約2万5000件を収集した。パスワード管理ツールの米サイバーシステムズが提供するサ-ビスを使い、パスワードの強度を4段階で判定した。 | |||

強度は文字数や文字の種類が少なかったり、良く知られた言葉や既に流出しているパスワードと同じ言葉を利用していたりすると低くなる仕組み。64 %にあたる1万6275件はほぼ確実に攻撃者に推測されてしまう「不可」と判定された。攻撃の成功確率が5割未満の「可」は4393件、成功確率4分の1未満の「良」は4405件。攻撃が原則不可能な「優」は173件しかなかった。 | |||

脆弱なパスワードの問題は繰り返し指摘されているが、状況は改善していない。サイバー攻撃対策を手掛ける一般社団法人JPCERTコーディネ-ションセンター (東京・中央)がパスワ-ドについて、12文字以上で大小のアルファベットや数字、記号を組み合わせるよう推奨し始めたのは18年。流出時期が判明している6549件のうち、18 年以降に流出した3698件に絞って調べると、「不可」は90の3332件。「可」が320件、「良」は45件で、「優」は1件しかなかった。 | |||

今回調査したパスワートて判明している漏洩元はSNS (交流サイト)やチケット予約サイトなどのサービスだ。 | |||

独立行政法人の情報処理推進機構(IPA)の調査によると、パソコン利用者の44.6 %はパスワードを使いまわしている。 | |||

7割の漏洩バスワードが「不可」だったあるIT (情報技術)企業のセキュリティー担当者は「個人が利用するネットサービスが増えるにつれて、バスワードの単純化や使いまわしが進んでいる」と危惧する。社内のシステムで強力なバスワードを強制することも可能だが「複雑なパスワードを嫌う社員も多い」という。 | |||

日経の調査で収集したパスワードの内、最も多く利用されたのは「12345」の289件で「password」の138件が続いた。パスワードが解読されてしまう時間を調べるサーピス「ハウ・セキュアー・イズ・マイ・パスワード?」によると、「瞬時」に解析可能だという。社名や名前を使ったパスワードも1時間以内で解析できるものが多い。 | |||

イエラエ社のルスラン・サイフィエフ執行役員は「社内のネットワ-ク管理者が『Password』の一部を改変しただけの設定をしている企業も多い。社内システムをあっさり掌握され、ランサムウェア(身代金要求型ウイルス)などの攻撃を受けやすいリスクがある」と警鐘を鳴らす。 | |||

メールで送られてくるワンタイムバスワ-ドなども利用する2要素認証を導入する企業も多い。しかし、2要素認証も鉄壁ではない。米政府は21年、通信会社をだましてワンタイムバスワードを盗み出す事件を1611件覚知した。18 ~ 20年の年平均の約15倍だ。企業のサイバー防衛に詳しい山岡裕明弁護士は「2要素認証に頼りきって、パスワードを単純にする社員もいる」と弊害も指摘する。 | |||

期待がかかるのが生体認証だ。米グークルや米アップルなど世界のIT大手各社は生体認証を利用した認証システムの標準規格「FIDO (ファイド)」の普及を推進する。推進団体には約250社が加盟し、日本でも楽天グループやLINE、NTTドコモ、ヤフーなとが加わった。ただし、企業には現状でFIDOに対応できない独自のシステムも多い。利便性と安全性を確保するための対策を企業は模索していく必要がある。(寺岡篤志) | |||

</div> | |||

</div> | |||

「企業のサイバー防衛に詳しい山岡裕明弁護士」とあるが、過去には[[山岡裕明(弁護士)#Faithbook、Yahoo! JapanID開示等|Yahoo!メールの秘密の質問を解読され突破]]されたり、[[八雲法律事務所#2021/11/14|自転車の鍵のダイヤルが簡単そうな番号に設定している疑惑が浮上]]しており、パスワードについて偉そうなことを言える立場にはないような気がする。 | |||

===ネット中傷、法の網強化 IT大手の開示対応が課題 (2022年8月29日) === | ===ネット中傷、法の網強化 IT大手の開示対応が課題 (2022年8月29日) === | ||

| 618行目: | 640行目: | ||

文中には山岡の他に、サイバーセキュリティ関連でよく名前の挙がる深澤弁護士や大江橋法律事務所の赤堀弁護士が寄稿している。<s>内容的にこんなにコメントする弁護士いる?</s>[[マヨケー]]では記事の総ツッコミや「日経新聞は山岡とズブズブ(意味深)」との声が聞かれた<ref>{{Archive|https://ensaimada.xyz/test/read.cgi/43044/1661513585/190-199|https://archive.ph/wMycL|【唐澤貴洋殺す】雑談★37【ドバイ渡航事件】【ぶロック】【厚史サリー】>>190-199}} - マヨケー</ref>。 | 文中には山岡の他に、サイバーセキュリティ関連でよく名前の挙がる深澤弁護士や大江橋法律事務所の赤堀弁護士が寄稿している。<s>内容的にこんなにコメントする弁護士いる?</s>[[マヨケー]]では記事の総ツッコミや「日経新聞は山岡とズブズブ(意味深)」との声が聞かれた<ref>{{Archive|https://ensaimada.xyz/test/read.cgi/43044/1661513585/190-199|https://archive.ph/wMycL|【唐澤貴洋殺す】雑談★37【ドバイ渡航事件】【ぶロック】【厚史サリー】>>190-199}} - マヨケー</ref>。 | ||

=== | === 大日本印刷、全社員にサイバー防衛指南 「感染」実体験(2022年9月19日) === | ||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://www.nikkei.com/article/DGXZQOUC179QY0X10C22A8000000/|https://archive.ph/SwKyf|'''大日本印刷、全社員にサイバー防衛指南 「感染」実体験'''}} | |||

<div class="mw-collapsible-content"> | |||

世界的なサイバー攻撃が増加する中、 企業が全社的に高度なセキユリテイー教育を実施するケースが増えてきた。 | |||

大日本印刷 (DNP) は約3万人のほぼ全社員に攻撃の実演などを訓練し、 ソフトバンクも部門長級の約200人に疑似訓練を通じ対策を学ばせる。<br> | |||

防衛はシステム部門に任せることが多いが、 技術経営の中で全社的にリテラシーを高めることが必要になっている。 | |||

DNPは外部提供しているサイバーセキュリティーに関する教育プログラムを2023年度までに、 メールアドレスを持たない一部を除く自社の全社員に受講させる。<Br> | |||

ランサムウエア (身代金要求型ウイルス) 攻撃や標的型メールの具体例、 攻撃を検知し対処する組織の活動、 感染時の攻撃と初動対応といった実例を学ぶ。 | |||

ウイルスに端末が感染する様子や、 ランサムウエアで社内システムが止まる様子を疑似的に実演し、 個々の攻撃で社員が取るべき対策を考えさせる。終了後にはアンケートで理解度の変化や残る課題を分析する。全社員に偽メールを送るといった一般的な研修と異なり、 個々人の能動的な対応策と理解を促す内容となる。 | |||

非IT(情報技術) 部門に焦点を当て、 まず本社の総務や法務、 研究開発部門などから始め、 地方や海外拠点の社員、 派遣社員も含め全社に対象を拡大する。 | |||

これまで企業の本格的なセキュリティー教育はIT部門の社員に限られ、 非IT部門では偽メールの対策訓練など平易な内容にとどまることが多かった。DNPはネット広告や仮想空間 「メタバース」 関連事業に注力しデジタルトランスフオーメーション (DX) を進める中、 全社的な知識の底上げでリスクを減らしDXをさらに推進する狙いだ。 | |||

ソフトバンクはセキュリティー大手のトレンドマイクロと連携し、 セキュリティー教育を推進する。 まず営業や法務など部門長級の200人弱を対象にした。 攻撃に対する疑似訓練や、 被害が出たときの規模の算定や対策を議論し、セキユリテイー関連予算をどう申請するかなど実践的な内容とした。 | |||

教育だけでなく、 実際にサービス開発の企画段階からサイバーリスクを洗い出すプロセスを追加するなどの業務改善にもつなげる。 | |||

ネット関連企業ではGMOインターネットグループはグループ全社員の約7千人に、 サイバー攻撃の技術を学んでもらう研修を今夏に始めた。攻撃を実演する動画を通じて手法を学ぶ。 | |||

米サイバー対策大手のパロアルトネットワークスによると22年1~5月の世界のランサムウエア平均被害は約1億2千万円にのぼり、21年通年から71%増えた。 トヨタ自動車や米コロニアル・パイプラインなど大企業の事業に影響が出るケースも多い。 個人情報保護法などデータ保護の観点からも防衛策は重要だ。 | |||

これまで 「日本企業はセキュリティーを情報システム部門に丸投げする場合が多い」 (サイバー対策に詳しい山岡裕明弁護士) が、 メール攻撃など侵入方法が多様化する中で、 非IT部門を含む全社的なリテラシーの底上げが重要になっている。 | |||

高度なサイバー知識を持つ非IT部門の社員は 「プラス・セキュリテイー人材」 と呼ばれ、 経済産業省も6月に改定した企業向けのサイバー対策の手引きで育成の推進を推奨している。 (サイバーセキュリティーエディター 岩沢明信) | |||

</div></div> | |||

「サイバー対策に詳しい山岡裕明弁護士」とある。自身の事務所のHPは恒心が頻度にされていないことやDDoS攻撃ですぐ不通になることから「情報システム部門に丸投げ」している可能性が高い。 | |||

=== 契約書も「サイバー防衛」 免責や賠償上限定め紛争予防(2022年10月15日) === | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://www.nikkei.com/article/DGXZQOUC227RQ0S2A920C2000000/|https://archive.ph/6Qs9J|'''契約書も「サイバー防衛」 免責や賠償上限定め紛争予防'''}} | |||

<div class="mw-collapsible-content"><poem> | |||

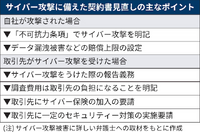

自社や取引先がサイバー攻撃を受けた際の損害賠償や調査費用の負担について、事前に取引の契約書に盛り込む例が増えている。サイバー攻撃の脅威は拡大しており、サプライチェーンを通じて深刻な被害に発展する恐れもある。被害を巡る負担や責任を巡る企業間のトラブルが起これば、思わぬ二次被害になりかねない。具体的なリスクを想定した契約整備は、有効なサイバー防衛策のひとつともいえる。 | |||

契約書の免責事項にサイバー攻撃を明記するなど事前にリスクを考慮する必要がある | |||

[[ファイル:5a1755d07978d47eb493db147e1c4b42dbc231ab.png|200px|left]] | |||

<br> | |||

<br> | |||

'''契約見直しが急増''' | |||

「取引先との契約書にサイバー攻撃を考慮した条項を盛り込みたい」。企業のサイバー対策に詳しい山岡裕明弁護士には3月ごろから、契約書の見直しを求める企業の相談が急増している。サイバー攻撃が原因で取引先に損害を及ぼした際の賠償上限を定めたり、取引先がサイバー攻撃を受けた場合に備えて報告義務を課すものが多いという。 | |||

相談が増えたのは、部品メーカーの小島プレス工業(愛知県豊田市)がサイバー攻撃を受け、その影響で同社の納入先であるトヨタ自動車の国内全工場が稼働停止した問題が起きたタイミングと重なるという。山岡弁護士は「関連性は分からないが、他の企業にもリスク意識が高まったのではないか」と話す。 | |||

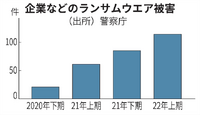

警察庁によると2021年中のサイバー犯罪の検挙件数は、過去最多の1万2209件。企業が被害に遭う例も多い。22年1~6月期に企業などがランサムウエア(身代金要求型ウイルス)の被害にあったと同庁に報告したのは114件で、調査を始めた20年7~12月期の5倍を超えた。 | |||

損害の高額化も進む。米IBMの調査では、サイバー攻撃などによるデータ侵害で企業に発生する損失額は、22年で1件あたり平均435万ドル(約6億4千万円)と過去最高になった。 | |||

自社への直接攻撃だけでなく、サプライチェーンや取引先を経由して被害が広がるのが最近の特徴だ。NTTデータ経営研究所が3月にまとめた調査では、17%の企業が「取引先などへの攻撃の影響が自社に及んだ経験がある」とした。 | |||

[[ファイル:26cf97726b10428953785e3c1fbf494ab036fe07.png|200px|left]] | |||

'''取引網全体の備えに課題''' | |||

一方で、サプライチェーン全体でセキュリティー対策に歩調を合わせる動きは遅れがちだ。問題の発生後、企業間で賠償責任や損害の負担などを巡るトラブルに発展することもある。 | |||

NTTデータ経営研究所の調査でも、取引先等に対し推奨セキュリティー設定の実施を要求している企業は全体の8%にとどまった。問題が発生した際の調査や損害賠償などについて取り決めなどがあると答えたのは21%だった。 | |||

サイバーセキュリティー関連の法務に詳しい工藤靖弁護士は「サイバー攻撃が起きた際に発生しうる問題への対応を事前に合意しておけば、円滑な対応が可能となる」と指摘する。 | |||

実際に契約書で重視しておくべき点は何か。山岡弁護士は「取引先がサイバー攻撃を受けた場合と自社が攻撃された場合の、両方のリスクを想定して条項を盛り込むとよい」と話す。 | |||

自社への攻撃に関する対応でまず考えられるのが、契約書の「不可抗力条項」の発動条件にサイバー攻撃も明記しておくことだ。 | |||

不可抗力条項は当事者にはどうしようもない事象の発生により製品の納入やサービス提供などができなくなったり遅れたりした場合に、賠償責任を負わないことを定める。一般的には天災や戦争などへの備えが多いが、山岡弁護士は「サイバー攻撃も不可抗力の事態として示せば免責される可能性が上がる」とする。 | |||

IT(情報技術)関連の法務に詳しい弁護士は「今年に入り、中小の専門商社から不可抗力条項にサイバー攻撃を加える契約見直しの相談を受けた」と話す。 | |||

[[ファイル:7ff20e50fa5356b0049420252b28752d713c5286.png|200px|left]] | |||

'''免責や賠償上限など明記''' | |||

サイバー攻撃で被害が出た場合の、責任範囲を明確にしておくことも有効だ。データ漏洩などに関しては損害額の算定が難しいため、事前に契約書で損害賠償の上限を定めておくことが考えられる。さらに、事前に十分なセキュリティー対策を講じていたにもかかわらず被害を受けた場合は、免責されるなどの条項を盛り込む手段もある。 | |||

取引先に対し、自社ビジネスへの影響の可能性があるサイバー攻撃が確認された場合には、速やかに通知するよう義務を定めることも重要になる。すぐに事態発生を把握できれば、被害拡大を防ぐための迅速な措置をとることもできる。 | |||

サイバー攻撃の原因や被害状況を調査する際の費用負担について、誰が負担するかや負担割合を決めるための基準を明示しておくこともトラブル予防につながる。専門業者による大規模なフォレンジック調査などを行うと、調査費用が高額になることがあるためだ。 | |||

損害の一部をカバーするサイバー保険への加入を取引先に求めたり、ソフトウエアの導入など推奨のセキュリティー体制を定めたりすることも考えられる。工藤弁護士は「取引先の選定段階で、必要な防衛策を条件に盛り込むことも有効だ」と話す。 | |||

ただあまり過度な対策を要求することは、取引先に負担を強制しているとして下請法の問題になる恐れもある。取引先と協調しつつ、サプライチェーン全体でのサイバー防衛力を高める取り組みが重要になる。 | |||

(渋谷江里子) | |||

'''サイバー保険、日本は普及遅れ''' | |||

サイバー攻撃の損害の一部をカバーできる「サイバー保険」に注目が集まっている。ただ欧米と比べ日本企業の導入は遅れている。 | |||

日本損害保険協会の2020年の調査によると、日本企業のサイバー保険加入率は約8%。企業の加入率が約5割といわれる米国などとの格差が大きい。 | |||

損害保険ジャパンの担当者は「日本は情報漏洩に特化した保険が多く、全般的なサイバー保険が目立ち始めたのは2015年ごろからだった」と話す。一方で欧米では1990年代後半からサイバー保険が普及し、15年ごろには主要商品として定着。「企業の契約条件にサイバー保険加入が含まれることも珍しくない」(大井哲也弁護士)という。 | |||

保険関係者は「最近は中小企業向けに年間20万円前後の保険料負担で済む商品もある」と指摘。日本企業の導入拡大を促す。ただサイバー攻撃と通常の詐欺を合わせた「ビジネスメール詐欺」への対応が難しいなど、サイバー攻撃の多様化を受けた課題もある。企業は自社の状況に合った保険商品の吟味が重要になる。 | |||

</poem></div></div> | |||

山岡は「実際に契約書で重視しておくべき点は何か」という質問に対し、「取引先がサイバー攻撃を受けた場合と自社が攻撃された場合の、両方のリスクを想定して条項を盛り込むとよい」と回答している。全文は{{Archive|https://ensaimada.xyz/test/read.cgi/43044/1661439305/89|https://archive.ph/Zp46M|該当レス}}にて[[開示]]されたものを掲載している。 | |||

=== 不正調査で「フォレンジック」定着、企業の半数超に(2022年10月30日) === | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://www.nikkei.com/article/DGXZQOUC213S40R21C22A0000000/|https://archive.ph/mMsT2|'''不正調査で「フォレンジック」定着、企業の半数超に'''}} | |||

<div class="mw-collapsible-content"><poem> | |||

情報端末の電子データを解析する「デジタルフォレンジック」(電子鑑識)を使う不正調査が定着している。同技術の米大手エピックシステムズ日本法人が日本企業の活用実態を分析。不正調査での活用は2019年から急増し、5割超に達したことがわかった。贈賄や品質偽装など社内文書の分析が必要な事案で目立った。社員のログ(通信記録)の保存など、活用に向けた企業側の備えが求められる。 | |||

https://archive.ph/4l7Co (記事内の画像の魚拓) | |||

日本企業が12年から21年までに調査委員会を設置し報告書として公開した612件の不正事案について、報告書に「デジタルフォレンジック」などの記載があり調査に活用された件数を調べた。 | |||

各年ごとにフォレンジックが不正調査に活用された割合を見ると、12年は記載された報告書は0件で、13~18年も1割から3割台にとどまる。だが、19年は50.0%に急増し、20年は56.1%だった。21年は55.3%で引き続き半数以上のケースで使われている。 | |||

活用された事案の種別では、「賄賂・腐敗」が47.4%、「偽装・品質表示」が35.6%と社内間で発生する不祥事で活用の割合が高く、「許認可・補助金」(14.3%)や「インサイダー取引」(10%)といった外部を巻き込む案件では低かった。企業の業種別では「金融・保険」(43.8%)や「製造業」(40.8%)が高く、不正送金や品質偽装が発生しやすい企業で積極的に使われている。 | |||

フォレンジックは専門会社に加え、大手の法律事務所や監査法人などが相次ぎサービスに参入している。エピック日本法人の早川浩佑シニアディレクターは「競争で調査費用が下落傾向にあるのも活用が広がった要因ではないか」と推測する。数人分のメールデータを中心とした簡易調査ならば、全体で40万円ほどから実施可能という。 | |||

主な分析の対象はメールだ。21年の東芝の株主総会の運営をめぐる調査では計52万件以上の電子メールと25万件以上の添付ファイルを解析し、人工知能(AI)を使って不正の関わりが深い文書を抽出する調査が行われた。 | |||

連絡手段として普及が進むチャットツールの解析も欠かせない。早川氏は「日本企業でシェアが高い米マイクロソフトの『Teams(チームス)』は、メッセージを社員が消しても事前設定で会社がクラウド上での保有が可能で、むしろ簡易的な調査はやりやすくなった」と話す。 | |||

近年は内部不正に加え、退職した社員が競合他社に重要データを持ち出す問題も注目されている。4月に施行された改正個人情報保護法では情報漏洩時の報告義務が課されるなど、企業の対応の必要性が高まり、フォレンジック調査の需要も急増している。 | |||

サイバー対策に詳しい山岡裕明弁護士は「調査を支援する側のキャパシティーが追いつかずに着手が遅れ、その間にログが消失してしまう事象が多発している」と話す。不正発覚時にログが消失していないよう一定期間残す仕組みなど、有事のフォレンジック活用に向けて平時の運用を見直す必要がある。 | |||

(サイバーセキュリティーエディター 岩沢明信) | |||

</poem></div></div> | |||

全文は{{Archive|https://ensaimada.xyz/test/read.cgi/43044/1661439305/165|https://archive.ph/CCL5W|該当レス}}にて[[開示]]されたものを掲載している。 | |||

=== サイバー防衛、弱点通報窓口導入進まず 欧米企業に後れ(2022年11月11日) === | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://www.nikkei.com/article/DGXZQOUC0590E0V00C22A9000000/|https://archive.ph/rCk5R|'''サイバー防衛、弱点通報窓口導入進まず 欧米企業に後れ'''}} | |||

<div class="mw-collapsible-content"><poem> | |||

https://archive.ph/j9sKh | |||

サイバー攻撃に対する弱点の報告を受け付ける窓口は、日本ではLINEやGMO系など一部の企業の導入にとどまる | |||

日本企業のサイバー攻撃への対策が遅れている。2022年に標準化されたサイバー攻撃に対する弱点の報告を受け付ける窓口の導入状況を調べたところ、世界の上場企業236社で設置されていた。調査時点では日本ではLINEやGMO系など一部の企業の導入にとどまっていた。報告を基に安全性を高めることができるため、体制整備が急務となっている。 | |||

日本経済新聞は米金融情報大手ファクトセットが保有するデータベースでサイトのURLが記載されている世界の上場企業約5万5千社を対象に、高い技術力を持ち、善意で企業のサイバーセキュリティーの脆弱性を見抜く「ホワイトハッカー」から報告の窓口を設けているかを調べた。 | |||

世界的に報告窓口に使う技術的な標準となった「セキュリティー・ドット・テキスト」と呼ばれる仕組みを使った窓口の有無について7月時点で各企業のメインサイトを調べたところ、236社で窓口が見つかった。 | |||

国別に見ると米国が最多で87社。アマゾン・ドット・コムやメタ(旧フェイスブック)などネット企業のほか、インテルやIBM、プロクター・アンド・ギャンブル(P&G)、ホテル大手のハイアット・ホテルズ・コーポレーションなどが設置していた。 | |||

英国(18社)、ドイツ(17社)、ノルウェー(16社)、フランス(15社)など欧州各国も設置企業は比較的多く、独メルセデス・ベンツやフォルクスワーゲン、高級ブランドの仏エルメスなどが取り組んでいる。 | |||

https://archive.ph/993vk | |||

日本では約4千社のメインサイトについて調査したが、調査時点では上場企業ベースでは設置はほとんどなく、子会社や部署ごとに導入するケースにとどまっていた。セキュリティー・ドット・テキストと別の方法で報告窓口を設ける企業もあるが、日本企業がホワイトハッカーの活用に消極的な現状が浮かび上がった。 | |||

世界の標準化団体のインターネット技術特別調査委員会は今年4月、セキュリティー・ドット・テキストの仕様を決定し、報告窓口は今後普及が進むとみられる。窓口を設置しホワイトハッカーからの脆弱性指摘を受けることで、企業はウェブサイトなどの安全性を改善しやすくなる。 | |||

LINEは「新標準の普及のために改めて報告窓口を設置した」という。GMOペパボのレンタルサーバー事業の担当者は「会社の代表アドレスなど無関係の連絡先に報告が来ることもあり、見落としてしまうリスクがあった」と報告窓口の設置の理由を語る。 | |||

山岡裕明弁護士は「日本企業は発見されたバグや脆弱性が悪用されるという警戒感があるのではないか」と分析する。日本ハッカー協会の杉浦隆幸代表理事は「企業は報告窓口がないとかえってリスクを抱える。コミュニケーションをとる姿勢だけでも示すべきだ」と警鐘を鳴らす。(寺岡篤志、並木亮) | |||

</poem></div></div> | |||

全文は{{Archive|https://ensaimada.xyz/test/read.cgi/43044/1661439305/196|https://archive.ph/7lIxT|該当レス}}にて[[開示]]されたものを掲載している。ただしこの記事の内容に不可解な点があると指摘するツイートも確認されているため、信憑性に欠ける<ref>{{Archive|https://twitter.com/wakatono/status/1591077036579512320|https://archive.ph/12JNs|wakatono, Ph.D.(JK)のツイート}}</ref>。 | |||

=== 個人情報の漏洩、4~9月3倍に 中小企業に重い報告義務(2022年11月25日) === | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://www.nikkei.com/article/DGXZQOUC10DRW0Q2A111C2000000/|https://archive.md/93SG0|'''個人情報の漏洩、4~9月3倍に 中小企業に重い報告義務'''}} | |||

<div class="mw-collapsible-content"><poem> | |||

https://archive.md/GG66R | |||

中小企業へのサイバー攻撃が増加し、対応の負担が増している | |||

政府の個人情報保護委員会に報告された個人情報の漏洩事案は2022年4~9月、前年同期の3倍にのぼった。4月に法改正で重大な事案の報告を義務化したことが背景にある。中小企業へのサイバー攻撃が急増する中、報告のための調査費用は数百万円かかることもあり負担が重い。制度の知名度も低いため、違法状態が放置されているケースもある。 | |||

個情委は11月に2022年度上半期の活動実績をまとめ、個人情報漏洩事件の報告が1587件にのぼったと公表した。前年同期は517件だった。急増の原因は今年4月の個人情報保護法の改正だ。サイバー攻撃など不正行為による個人情報の窃取や、管理ミスが原因の場合でも、1000人分以上の情報が流出したケースなどで、個情委への報告が義務化された。 | |||

漏洩の発覚からおおむね3~5日で速報を出し、30~60日以内に原因などを調査した上で詳細を報告する必要がある。違反者には勧告や措置命令を出し、なお違反が続く場合には1年以下の懲役又は100万円以下の罰金となる。4~9月で勧告・措置命令はともに0件だった。実際には違法状態が放置されている例がある。 | |||

東京都内でコンサルティングの事務所を経営する男性は今年8月、顧客情報を含む資料がパソコンから消失していたことに気付いた。警察に相談した結果、サイバー攻撃を受けた可能性が高い。「最近フィッシングメールが大量に送られてくるが、詳しい原因はわからない」という。 | |||

被害の範囲や原因を調べる「フォレンジック調査」を担う業者にはパソコン1台の調査だけでも50万円以上の費用がかかると言われ、ちゅうちょしているうちに報告期間が過ぎてしまった。年間売上高約800万円の事務所にとって「すぐに出せる金額ではない」と男性は困惑する。 | |||

感染力の強さから「最恐」ウイルスと呼ばれる「エモテット」が年初から国内の中小で急拡大している。帝国データバンクが中小を中心とした約1200社に実施した調査では、今年度上半期にサイバー攻撃を受けた企業は17%に上る。被害企業の78%は攻撃後に一切費用を支出しておらず、フォレンジック調査をしていない可能性がある。 | |||

https://archive.md/FlI1O | |||

企業のセキュリティー対策に詳しい山岡裕明弁護士は「フォレンジック費用は数百万円に上ることがあり、中小が調査費用を捻出するのは容易ではない」と指摘する。 | |||

中小のサイバー攻撃対策を支援している大阪商工会議所経営情報センターの古川佳和次長は「攻撃対応の相談をしにきた中小のほぼ全てがそもそも法改正を認識していない」と語る。報告義務について伝えても「情報が漏洩した顧客への対応を優先したい」と報告には後ろ向きなケースが多いという。 | |||

英米では政府の専門機関がそれぞれ報告の窓口となり、復旧や再発防止のための支援を提供している。日本では同様の機能をボランティア活動から始まった一般社団法人JPCERTコーディネーションセンター(東京・中央)が担っている。 | |||

サイバーディフェンス研究所の名和利男専務理事は「民間組織による努力だけでは24時間の対応ができないなど限界がある」と指摘する。しかも、個情委とJPCERTとの情報連携は一部の事案に限られるため、被害企業が助言を受けるには原則両方に報告をしなければいけない。業種によっては監督省庁や内閣サイバーセキュリティセンターからも報告を求められるため、報告の負担はさらに重くなる。 | |||

個情委の担当者は「まずは各地の商工会などと連携し、報告義務の意義の周知徹底を図っていく」としている。制度の周知徹底と合わせ、中小企業をサポートする仕組みづくりが欠かせない。(寺岡篤志) | |||

</poem></div></div> | |||

全文は{{Archive|https://ensaimada.xyz/test/read.cgi/43044/1661439305/320|https://archive.md/OgHMY|該当レス}}にて[[開示]]されたものを掲載している。 | |||

また、12月2日にもほとんど同じ内容の記事で山岡裕明の名が登場している(全文は{{Archive|https://ensaimada.xyz/test/read.cgi/43044/1661439305/333|https://archive.md/uexbF|該当レス}}より)。 | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://www.nikkei.com/article/DGKKZO66457570R01C22A2TEC000/|https://archive.md/YNjML|'''個人情報漏洩、4~9月3倍 中小、報告・調査負担に'''}} | |||

<div class="mw-collapsible-content"><poem> | |||

政府の個人情報保護委員会に報告された個人情報の漏洩事案は2022年4~9月、前年同期の3倍にのぼった。4月に法改正で重大な事案の報告を義務化したことが背景にある。中小企業へのサイバー攻撃が急増する中、報告のための調査費用は数百万円かかることもあり負担が重い。制度の知名度も低いため、違法状態が放置されているケースもある。 | |||

個情委は11月に2022年度上半期の活動実績をまとめ、個人情報漏洩事件の報告が1587件にのぼったと公表した。前年同期は517件だった。原因は今年4月の個人情報保護法の改正だ。サイバー攻撃など不正行為による個人情報の窃取や、管理ミスが原因の場合でも、1000人分超の情報が流出したケースなどで、個情委への報告が義務化された。 | |||

漏洩の判明からおおむね3~5日で速報を出し、30~60日以内に原因などを調査した上で詳細を報告する必要がある。違反者には勧告や措置命令を出し、違反が続く場合には1年以下の懲役又は100万円以下の罰金となる。4~9月で勧告・措置命令はともに0件だったが、実際には違法状態が放置されている例がある。 | |||

帝国データバンクが中小を中心とした約1200社に実施した調査では、今年度上半期にサイバー攻撃を受けた企業は17%に上る。被害企業の78%は攻撃後に一切費用を支出していない。 | |||

山岡裕明弁護士は「(被害の範囲や原因を調べる)フォレンジック費用は数百万円に上ることがあり、中小が調査費用を捻出するのは容易ではない」と指摘する。個情委の担当者は「まずは各地の商工会などと連携し、報告義務の意義の周知徹底を図っていく」としている。制度の周知徹底と中小企業をサポートする仕組みづくりが欠かせない。 | |||

(寺岡篤志) | |||

</poem></div></div> | |||

=== SNS情報の不正利用、自民党がルール整備へ TikTok念頭(2023年4月4日) === | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://www.nikkei.com/article/DGXZQOUA022U90S3A400C2000000/|https://archive.md/LsLAP|'''SNS情報の不正利用、自民党がルール整備へ TikTok念頭'''}} | |||

<div class="mw-collapsible-content"><poem> | |||

自民党はSNS(交流サイト)のデータ流用や情報工作を防ぐためのルール整備を検討する。中国発の動画共有アプリ「TikTok(ティックトック)」を念頭に政府に実態調査を促す。米欧は法整備で先行しており、日本でも立法措置に発展する可能性がある。 | |||

自民党のルール形成戦略議員連盟(甘利明会長)が月内にも提言案をまとめる。同議連は経済安全保障の概念を政府に提起し、法整備を主導する役割を担ってきた。 | |||

ユーザーの個人情報が不正に利用されたり、偽情報の発信が確認されたりした場合に行政機関が疑いのある事業者に立ち入り検査できるよう促す。実態を正確に把握して、行政による適切な措置がとれるようにする。 | |||

SNSによる情報工作を平時から把握できるような情報収集体制も求める。政府は2024年度にも外国勢力による偽情報の発信など「情報戦」に備える専門組織を立ち上げる予定で、機能の強化を要請する。 | |||

SNSを巡って議連が問題視するのは大きく2点だ。一つはユーザーの個人情報が不正に利用されるといった恐れだ。 | |||

22年末にTikTokを運営する親会社がフィナンシャル・タイムズ(FT)の記者らの個人情報に不正にアクセスしていたことが発覚した。内部からの情報漏洩に関する調査の一環として、位置情報を分析しようとしていたという。 | |||

中国は国家情報法により、政府が企業などが持つデータにアクセスできる権限を持つ。米国などで利用者の個人情報が収集され、中国政府や中国共産党へ提供される不安が高まっている。 | |||

もうひとつがSNSの投稿によって相手国の世論を自国に有利な方向へ誘導する「認知戦」に利用される事態だ。ロシアによるウクライナ侵攻でも、侵攻直後にウクライナのゼレンスキー大統領が首都キーウ(キエフ)から逃亡したとの偽情報がSNS上で流れた。 | |||

こうしたSNS上の懸念は海外では安全保障のリスクとして規制が設けられている。 | |||

米連邦議会下院の外交委員会は3月1日、米国内でのTikTokの一般利用を禁じる法案を可決した。 | |||

オーストラリア政府は4日、政府端末でのTikTokの利用を禁止すると発表した。 | |||

これにより米国や英国、カナダ、豪州、ニュージーランドの英語圏5カ国で構成する「ファイブ・アイズ」の全ての国が政府端末でのTikTokの使用を禁止した。 | |||

インドは20年にTikTokを含む複数の中国系のアプリの使用を取りやめた。 | |||

日本政府が制限しているのは機密情報を扱う機器にとどまる。機密に当たらない広報などの情報発信手段としては使用が可能だ。デジタル庁はマイナンバー制度の周知動画を公開するなどしている。 | |||

難しいのが経済的な事業への目配りだ。TikTokの利用者数は急増しており、広告など企業活動にも多用されている。利用に過度な規制をつくれば経済活動にも影響が生じかねない。 | |||

議連の中山展宏事務局長は欧米を参考にしながら「まずは疑いを事実として判断できる状況や環境を整えるべきだ」と語る。 | |||

強制性を持つ措置を講じるには法的な裏付けが必要となる。日本には他国に情報を流したり、偽情報を流布したりといった安全保障上の脅威に対処する観点での法整備はされていない。 | |||

事業者のサービス停止などの規定をもつ経済安全保障推進法の対象拡大などが浮上している。 | |||

サイバー法制に詳しい山岡裕明弁護士「政府支給端末でTikTok使用禁止を」 | |||

米欧の動向を踏まえれば、日本政府も機密情報を扱う機器に限らず、政府職員の端末でTikTokを使用禁止にする必要がある。政府職員の位置情報など機密性の高いデータがアプリを通じて悪用される恐れがあるからだ。 | |||

米国のような一般利用を制限する法整備は、利用者の表現の自由などとの兼ね合いがあり、どのように実効性を確保するかも不透明だ。スマホ事業者の協力を得て、問題のあるアプリをダウンロードできないようにすることも一案だ。 | |||

過度な規制とならないよう実態把握が重要だ。データは一度サーバーに送信されればどう利用されたかを把握するのは難しい。立ち入り検査などによる事業者の内部情報の把握は実効性の確保につながる。 | |||

</poem></div></div> | |||

全文は{{Archive|https://ensaimada.xyz/test/read.cgi/43044/1661439305/557|https://archive.md/5tIPv|こちら}}で開示されたものを掲載している。 | |||

=== (仕事に効くスキル) 供給網へのサイバー攻撃、法的備えは? 費用負担契約書に明記を 八雲法律事務所弁護士 山岡裕明氏(2023年5月17日) === | |||

{{Archive|https://www.nikkei.com/article/DGKKZO71046960W3A510C2XXA000/|https://archive.md/U9KLQ|'''(仕事に効くスキル) 供給網へのサイバー攻撃、法的備えは? 費用負担契約書に明記を 八雲法律事務所弁護士 山岡裕明氏'''}} | |||

サプライチェーン(供給網)上の弱点を突くサイバー攻撃が相次いでいる。自社の対策を強化するだけではリスクに対処しきれず、取引先を巻き込んでどう対応すべきか苦慮する企業も多い。攻撃を未然に防ぐとともに、攻撃に遭った場合でも被害を最小限に抑えるための備えは何か。企業のサイバー対策に詳しい八雲法律事務所の山岡裕明弁護士に聞いた。 | |||

――企業を狙ったサイバー攻撃が急増しています。 | |||

「サイバー攻撃の中でも企業... | |||

(以下有料会員限定) | |||

=== 供給網へのサイバー攻撃の備え 山岡裕明弁護士に聞く(2023年5月21日) === | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://www.nikkei.com/article/DGXZQODB097GS0Z00C23A5000000/|https://archive.md/lcj7c|'''供給網へのサイバー攻撃の備え 山岡裕明弁護士に聞く'''}} | |||

<div class="mw-collapsible-content"><poem> | |||

山岡裕明弁護士 | |||

やまおか・ひろあき 2010年に弁護士登録、18年に八雲法律事務所を設立。21年カリフォルニア大学バークレー校情報大学院修了。内閣サイバーセキュリティセンタータスクフォース構成員などを務める。 | |||

サプライチェーン(供給網)上の弱点を突くサイバー攻撃が相次いでいる。自社の対策を強化するだけではリスクに対処しきれず、取引先を巻き込んでどう対応すべきか苦慮する企業も多い。攻撃を未然に防ぐとともに、攻撃に遭った場合でも被害を最小限に抑えるための備えは何か。企業のサイバー対策に詳しい八雲法律事務所の山岡裕明弁護士に聞いた。 | |||

――企業を狙ったサイバー攻撃が急増しています。 | |||

「サイバー攻撃の中でも企業の脅威になっているのがランサムウエア(身代金要求型ウイルス)だ。警察庁によると、企業などからの報告数は2022年1〜6月期に114件と、調査を始めた20年7〜12月期の5倍となった。近年、取引先やサプライチェーンへの攻撃を経由して被害が広がるケースが目立つ」 | |||

「大企業は自社のセキュリティー対策が十分でも、取引先やサプライチェーン上にいる中小企業の対策は十分ではない場合も多い。22年3月、自動車部品メーカーの小島プレス工業がサイバー攻撃を受け、トヨタ自動車の国内全工場の稼働が停止した。サプライチェーン上の弱点を突いたサイバー攻撃の脅威が意識されるようになってきている」 | |||

契約書に費用負担の明記を | |||

――法的にはどのような対策がとれるでしょうか。 | |||

「セキュリティー対策の強化でサイバー攻撃を100%防ぐことは難しい。万が一、被害にあってしまった場合に備えてその後の対応などについて事前に契約書で取り決めておく必要がある。問題の発生後、企業間で賠償責任や損害の負担などを巡るトラブルに発展すれば、サイバー攻撃自体への対応が遅れてしまい思わぬ2次被害に発展してしまう可能性もあるためだ」 | |||

「サイバー攻撃のリスクに対応した契約書はこれまであまり考えられてこなかった。自社の契約がどうなっているか見直す必要があるだろう」 | |||

――具体的にはどのような条項を盛り込めば良いでしょうか。 | |||

「取引先がサイバー攻撃を受けた場合と自社が攻撃された場合の両方のリスクを想定した条項だ。取引先が攻撃に遭うことを想定した場合は、契約書にサイバー攻撃が確認された際に速やかに通知するよう義務を定めたり、被害状況や原因の調査に関して誰が費用負担するか明示したりすることなどが考えられる」 | |||

「自社が攻撃を受けた場合は契約書の『不可抗力条項』の発動条件にサイバー攻撃も明記しておくことが重要だ。不可抗力条項は当事者にはどうしようもない事象の発生により製品の納入やサービス提供などができなくなったり遅れたりした場合に、賠償責任を負わないことを定める。一般に天災や戦争などへの備えが多いが、サイバー攻撃も不可抗力の事態として示せば免責される可能性が上がる」 | |||

「自社が攻撃を受けた場合に備えた対策として、支払う賠償額に上限をつけることも有効だ。ランサムウエアで事業継続が中断されると賠償額が高額となるケースもあるからだ。特に海外企業との取引の場合、こうしたコストが高額化する可能性も高く、交渉も難航することが予想される。海外企業との取引こそ、こうした条項を盛り込むことが重要だ」 | |||

OS定期更新も有効な対策 | |||

――取引先にセキュリティー対策の義務付けなどを求めることは可能ですか。 | |||

「可能だが、過度な対策の要求は独禁法や下請法上の問題に発展する可能性もある。ソフトの導入などセキュリティー対策を強化することは取引先にとって大きなコスト負担になる場合が多い。たとえば取引先にセキュリティー対策を要請したにもかかわらず、上昇したコストを考慮せず取引価格を一方的に決定することは問題になりうる」 | |||

「既に一定の対策を講じているにもかかわらず、指定のセキュリティー対策ソフトの購入を強制するのも問題だ。独禁法・下請法上の論点については、22年に公正取引委員会が経済産業省と連名でガイドラインを示した」 | |||

「法的リスクがあるから要請はできないと諦めるのは問題だ。サプライチェーン上のリスクを低くするためには取引先の協力は不可欠だ。重要なのは、一方的に要求を突きつけるのではなく、きちんと協議をして、現実的な対策を一緒に考えていくことだ」 | |||

「コストはハードルになるが、比較的抑えられる対策もある。OS(基本ソフト)やソフトウエアの定期更新やVPN(仮想私設網)への2段階認証の実装などだ。大企業からすると当たり前でも、中小企業ではそこまで手が回らず、セキュリティーの穴となって攻撃される場合もある。適宜情報を提供することも有効な手段だ」 | |||

(聞き手は渋谷江里子) | |||

</poem></div></div> | |||

全文は{{Archive|https://ensaimada.xyz/test/read.cgi/43044/1661439305/610|https://archive.md/CBr3d|こちら}}で開示されたものを掲載している。内容は5月17日のものとほぼ同様。 | |||

=== 社労士クラウド、重いサイバー被害 復旧遅れや顧問料減(2023年7月29日) === | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://www.nikkei.com/article/DGXZQOUF3045Y0Q3A630C2000000/|https://archive.md/VZYNQ|'''社労士クラウド、重いサイバー被害 復旧遅れや顧問料減'''}} | |||

<div class="mw-collapsible-content"><poem> | |||

国内最大の社会保険労務士向けクラウドサービス「社労夢」が受けたサイバー攻撃の波紋が広がっている。社労士が一時、顧問先の企業の社会保険料や給与を正確に計算できず、企業から顧問料の減額を迫られた例もある。被害から1カ月半がたった今もシステムの処理速度が遅いなど完全復旧に至っていない。 | |||

「全ての業務が進められなくなった」。2700以上の社労士事務所が利用する「社労夢」を手掛ける大阪のシステム会社、エムケイシステムがランサムウエア(身代金要求型ウイルス)の攻撃を受けた6月、SNS(交流サイト)上で社労士の悲鳴が相次いだ。 | |||

社労夢の利用事務所が管理する事業所は約57万。クラウド上で給与履歴や勤務表など顧問企業の従業員情報をまとめて見られるのが特徴で、給与の自動計算や社会保険の手続きをする機能も提供する。エムケイは幅広い手続きや契約に対応する仕組みをいち早く整え、首位に立った。 | |||

社労士が被った被害は多岐にわたる。大阪市のある事務所は勤務時間や年齢情報が分からず、顧問企業の従業員の給与計算ができなくなった。数百人いる従業員の情報を1人ずつエクセルに入力して計算し、しのいだ。別の事務所は6月の支払日に間に合わず、前月と同じ給料を支払い、後日調整する措置をとった。 | |||

6月は社労士にとって通常の給与に加え、賞与の支払い、労働保険料の申告や1年間の社会保険料の基本となる報酬を決定するための書類提出が重なる繁忙期だ。都内のある社労士は「体感の仕事量は通常の3〜4倍だ」と強調する。繁忙期のサイバー被害により、長時間残業を強いられる社労士は少なくなかった。 | |||

関係者によると、企業から顧問料の減額という事実上の賠償を求められた社労士事務所が複数あり、その一部は減額を受け入れたという。 | |||

エムケイは6月30日以降は一部のサービスを順次再開したが、ある社労士は7月に入っても「つながりにくかったり処理速度が遅かったりする不具合が残る」と指摘する。「サイバー攻撃を受けて立ち上がった臨時のシステムに入力したデータを本来のシステムに移す作業もスムーズとは言えない」という。 | |||

同社は7月中の完全復旧を目指している。また、再発防止に向けて「外部の専門機関と連携して今後の情報セキュリティーの強化につとめる」としている。 | |||

社労夢では従業員の個人情報やマイナンバーも管理している。エムケイシステムは19日、「調査の結果、個人情報の漏洩は確認されなかった」と公表したが、サービスを利用していた三井金属や東急のグループ会社ではアルバイトや正社員の情報漏洩リスクを開示した。 | |||

近年は1社のサイバー被害が芋づる式に広がるケースが目立つ。2021年7月にはロシア系ハッカー集団が、米IT(情報技術)企業カセヤが提供する法人向けソフトの脆弱性を突き、世界各国のソフトの利用企業を攻撃。カセヤによると最大で約1500社が影響を受けた可能性がある。 | |||

国内では今年6月8日に約1100社のLPガス事業者が利用するシステム「クラウドAZタワー」を提供するパーパス(静岡県富士市)がサイバー被害を受け、システムを全面停止。利用する各事業者は検針や請求などの業務で影響が出た。 | |||

サイバー被害の法務に詳しい山岡裕明弁護士は「(クラウド経由でソフトを提供する)SaaS(サース)の普及でこうした大規模被害が今後は増える」と話す。一般的にSaaS事業者は損害賠償などの責任を制限する条項を契約に入れており、「繰り返し注意喚起された脆弱性を長期間放置するなど悪意や重過失が認められなければ、賠償金額は一定にとどまる可能性が高い」と話す。 | |||

一方、ソフト利用者とエンドユーザーとの間ではそうした契約がない場合もあり、一方的に賠償などを負うことになりかねない。山岡氏は「ソフト提供業者と同じく責任を制限する契約条項を顧客と結んでおくことが望ましい」と指摘する。 | |||

(泉洸希、サイバーセキュリティーエディター 岩沢明信) | |||

</poem></div></div> | |||

全文は{{Archive|https://ensaimada.xyz/test/read.cgi/43044/1661439305/678|https://archive.md/rMLGT|こちら}}で開示されたものを掲載している。 | |||

== 山岡裕明の掲載(日経XTECH) == | |||

[https://xtech.nikkei.com/search/?KEYWORD=%E5%B1%B1%E5%B2%A1%E8%A3%95%E6%98%8E 「山岡裕明」のニュース一覧: 日経クロステック]より確認できる | [https://xtech.nikkei.com/search/?KEYWORD=%E5%B1%B1%E5%B2%A1%E8%A3%95%E6%98%8E 「山岡裕明」のニュース一覧: 日経クロステック]より確認できる | ||

=== 「消滅したはず」Emotetの感染リスク急拡大、ウクライナ侵攻と個情法改正も絡み合う(2022年4月1日) === | |||

<div class="toccolours mw-collapsible mw-collapsed"> | <div class="toccolours mw-collapsible mw-collapsed"> | ||

{{Archive|https://xtech.nikkei.com/atcl/nxt/column/18/00989/032900079/|https://archive.ph/ZKU2x|'''「消滅したはず」Emotetの感染リスク急拡大、ウクライナ侵攻と個情法改正も絡み合う'''}} - 1ページ目<br> | {{Archive|https://xtech.nikkei.com/atcl/nxt/column/18/00989/032900079/|https://archive.ph/ZKU2x|'''「消滅したはず」Emotetの感染リスク急拡大、ウクライナ侵攻と個情法改正も絡み合う'''}} - 1ページ目<br> | ||

{{Archive|1=https://xtech.nikkei.com/atcl/nxt/column/18/00989/032900079/?P=2|2=https://archive.ph/ | {{Archive|1=https://xtech.nikkei.com/atcl/nxt/column/18/00989/032900079/?P=2|2=https://archive.ph/Rv3Ro|3='''「消滅したはず」Emotetの感染リスク急拡大、ウクライナ侵攻と個情法改正も絡み合う'''}} - 2ページ目 | ||

<div class="mw-collapsible-content"> | <div class="mw-collapsible-content"> | ||

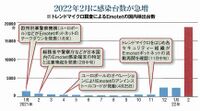

国内でマルウエアの「Emotet(エモテット)」に感染したという事例が2022年2月から爆発的に増えている。セキュリティー企業のトレンドマイクロの調査によると、Emotetの国内検出台数は、2021年11月は524台だったが、2021年12月に検出数が増加。2022年2月には1万8785台と急拡大した。 | 国内でマルウエアの「Emotet(エモテット)」に感染したという事例が2022年2月から爆発的に増えている。セキュリティー企業のトレンドマイクロの調査によると、Emotetの国内検出台数は、2021年11月は524台だったが、2021年12月に検出数が増加。2022年2月には1万8785台と急拡大した。 | ||

Emotetは遠隔操作が可能なボット型マルウエアである。攻撃者はEmotetに感染した多数のコンピューターでネットワーク(ボットネット)をつくり、一斉に操作する。Emotetに感染すれば情報が漏洩したり、スパムメール送信の踏み台にされたり、他のマルウエアに感染したりといった被害に遭う恐れがある。 | Emotetは遠隔操作が可能なボット型マルウエアである。攻撃者はEmotetに感染した多数のコンピューターでネットワーク(ボットネット)をつくり、一斉に操作する。Emotetに感染すれば情報が漏洩したり、スパムメール送信の踏み台にされたり、他のマルウエアに感染したりといった被害に遭う恐れがある。 | ||

ただEmotetのボットネットは1度「消滅」したはずだった。2019年から2020年に国内外で猛威を振るったEmotetに対し、欧米8カ国の法執行機関や司法当局などが協力して対抗。オランダやドイツ、ウクライナなどにあったEmotetを送信するサーバーなどを押収し、2021年1月27日に「テークダウン」を発表していた。 | ただEmotetのボットネットは1度「消滅」したはずだった。2019年から2020年に国内外で猛威を振るったEmotetに対し、欧米8カ国の法執行機関や司法当局などが協力して対抗。オランダやドイツ、ウクライナなどにあったEmotetを送信するサーバーなどを押収し、2021年1月27日に「テークダウン」を発表していた。 | ||

ここで言うテークダウンとは、サイバー犯罪者がマルウエアを遠隔操作するために設けた「C&Cサーバー」を停止させることを指す。加えて、パソコンなどに入り込んだEmotetの接続先サーバーを、C&Cサーバーから当局が用意したサーバーに変更し、Emotetを無害化するよう自動更新する取り組みも行われた。 | ここで言うテークダウンとは、サイバー犯罪者がマルウエアを遠隔操作するために設けた「C&Cサーバー」を停止させることを指す。加えて、パソコンなどに入り込んだEmotetの接続先サーバーを、C&Cサーバーから当局が用意したサーバーに変更し、Emotetを無害化するよう自動更新する取り組みも行われた。 | ||

だが、2021年11月中旬、トレンドマイクロなどの各セキュリティー組織がEmotetの活動再開を確認した。2021年1月にウクライナ警察がEmotetのC&Cサーバーの管理者を2人逮捕した。だが、「逮捕された人物は(Emotetに関する活動の)中心人物ではないともいわれ、Emotetを作成するツールを使える人物は捕まっていない可能性が高い」。トレンドマイクロの岡本勝之セキュリティエバンジェリストはこうみる。 | だが、2021年11月中旬、トレンドマイクロなどの各セキュリティー組織がEmotetの活動再開を確認した。2021年1月にウクライナ警察がEmotetのC&Cサーバーの管理者を2人逮捕した。だが、「逮捕された人物は(Emotetに関する活動の)中心人物ではないともいわれ、Emotetを作成するツールを使える人物は捕まっていない可能性が高い」。トレンドマイクロの岡本勝之セキュリティエバンジェリストはこうみる。 | ||

'''ロシア政府への全面支持を公式表明したサイバー犯罪グループ''' | |||

'''ロシア政府への全面支持を公式表明したサイバー犯罪グループ'''<br> | |||

Emotetの活動再開の裏には、別のランサムウエアグループの動きが関わっている。「Wizard Spider(ウィザードスパイダー)がEmotetを再構築する工作をしたことが分かっている」と米サイバー対策企業のCrowdStrike(クラウドストライク)のアダム・マイヤーズ・インテリジェンス担当シニアバイスプレジデントは語る。 | Emotetの活動再開の裏には、別のランサムウエアグループの動きが関わっている。「Wizard Spider(ウィザードスパイダー)がEmotetを再構築する工作をしたことが分かっている」と米サイバー対策企業のCrowdStrike(クラウドストライク)のアダム・マイヤーズ・インテリジェンス担当シニアバイスプレジデントは語る。 | ||

ウィザードスパイダーとは、ロシアやウクライナに拠点を置き、ネットバンキングの認証情報を盗んだりボットネットを構成したりするマルウエア「Trickbot(トリックボット)」を開発しているサイバー犯罪グループを指す、同社独自の呼び名だ。Emotetのボットネットを中心的に開発・運営しているとされるサイバー犯罪集団Mummy Spider(マミースパイダー)とウィザードスパイダーが連携し、Trickbotのインフラを利用してEmotetをばらまいたことでEmotetが復活したとみられる。 | ウィザードスパイダーとは、ロシアやウクライナに拠点を置き、ネットバンキングの認証情報を盗んだりボットネットを構成したりするマルウエア「Trickbot(トリックボット)」を開発しているサイバー犯罪グループを指す、同社独自の呼び名だ。Emotetのボットネットを中心的に開発・運営しているとされるサイバー犯罪集団Mummy Spider(マミースパイダー)とウィザードスパイダーが連携し、Trickbotのインフラを利用してEmotetをばらまいたことでEmotetが復活したとみられる。 | ||

増加するサイバー攻撃の背景には、ロシアによるウクライナ侵攻の影響も見え隠れする。ウィザードスパイダーは、Conti(コンティ)というランサムウエアを開発していることから「Conti」とも呼ばれる。Contiは、ロシアがウクライナに侵攻した後の2022年2月25日、ロシア政府に対する全面支持を表明した。 | 増加するサイバー攻撃の背景には、ロシアによるウクライナ侵攻の影響も見え隠れする。ウィザードスパイダーは、Conti(コンティ)というランサムウエアを開発していることから「Conti」とも呼ばれる。Contiは、ロシアがウクライナに侵攻した後の2022年2月25日、ロシア政府に対する全面支持を表明した。 | ||

クラウドストライクのマイヤーズ氏は「他にも2つのサイバー犯罪グループがウクライナに対するDDoS(分散型のサービス妨害)攻撃を仕掛けていることも確認している」と明かす。反ロシアを掲げる犯罪集団をサイバー犯罪のプラットフォームから締め出す動きもあるという。 | クラウドストライクのマイヤーズ氏は「他にも2つのサイバー犯罪グループがウクライナに対するDDoS(分散型のサービス妨害)攻撃を仕掛けていることも確認している」と明かす。反ロシアを掲げる犯罪集団をサイバー犯罪のプラットフォームから締め出す動きもあるという。 | ||

一部のサイバー犯罪集団でナショナリズムが高まる一方で、お金もうけが目的だとはっきり宣言しているロシア系のサイバー犯罪集団もある。ただし「ロシアに対する経済制裁が続くことで、お金を稼ぐことが目的のサイバー犯罪も増えるだろう」とマイヤーズ氏は警鐘を鳴らす。 | 一部のサイバー犯罪集団でナショナリズムが高まる一方で、お金もうけが目的だとはっきり宣言しているロシア系のサイバー犯罪集団もある。ただし「ロシアに対する経済制裁が続くことで、お金を稼ぐことが目的のサイバー犯罪も増えるだろう」とマイヤーズ氏は警鐘を鳴らす。 | ||

「活動を再開したEmotetによる感染被害はグローバルでも広がっているが、特に日本でその脅威が高まっている。なぜなら過去数年間、Emotetは日本をターゲットに日本語でのキャンペーンを継続的に実施してきたからだ」(マイヤーズ氏)。 | 「活動を再開したEmotetによる感染被害はグローバルでも広がっているが、特に日本でその脅威が高まっている。なぜなら過去数年間、Emotetは日本をターゲットに日本語でのキャンペーンを継続的に実施してきたからだ」(マイヤーズ氏)。 | ||

マミースパイダーは組織化された犯罪集団であり、「アフィリエイト(サイバー攻撃の実行犯)に日本語ができる人が加わっていることも考えられる」(同)。日本を対象とした攻撃は進化しているというわけだ。 | マミースパイダーは組織化された犯罪集団であり、「アフィリエイト(サイバー攻撃の実行犯)に日本語ができる人が加わっていることも考えられる」(同)。日本を対象とした攻撃は進化しているというわけだ。 | ||

代表的な攻撃手口はメールでの攻撃だ。不正なマクロ付きのExcelファイルやWordファイル、あるいはこれらを加工したパスワード付きZIPファイルをメールに添付する。 | |||

攻撃メールを受け取った担当者がマクロを実行してしまうとコンピューターがEmotetに感染する。Emotetはメールの内容やメールアドレス、Webブラウザー上で使う認証情報などを盗んで、C&Cサーバーに送信する。 | |||

攻撃者は収集したデータを基に、スパムメールなどでEmotetをさらに拡散する。パソコン内の送信メールを悪用し、返信メールに偽装してマルウエア付きのメールを送信するケースもある。 | |||

Emotetに感染したパソコンに、Trickbotなど他のマルウエアやランサムウエアを送り込み感染させる攻撃もある。加えて、「遠隔操作の権利を他のサイバー攻撃者に販売するケースもある」(トレンドマイクロの岡本氏)。 | |||

クラウドストライクのマイヤーズ氏は「首謀者全員が捕まらない限り、Emotetが消滅することはないだろう」と言い切る。企業はEmotetをはじめとするマルウエア感染の対策に一層の強化が欠かせないが、2022年4月1日からは対策を考えるうえでの留意点が1つ増える。 | |||

'''法改正で個人情報保護委員会への報告と本人への通知が義務化'''<br> | |||

それは同日から施行される改正個人情報保護法に関係するものだ。改正法は、個人情報を取り扱う事業者に対し、サイバー攻撃などの不正アクセスによって個人データの漏洩やその恐れが生じた場合、個人情報保護委員会に概要や件数、原因、再発防止策などを報告するよう義務付けた。 | |||

さらに、漏洩した個人情報について、本人にその旨を通知する義務も新たに追加した。八雲法律事務所の山岡裕明弁護士は「自社端末がEmotetに感染していると判明した時点で、被害企業には個人情報保護法に基づいた報告や通知の義務が生じる可能性が高い」と話す。 | |||

山岡弁護士は「自社が原因で取引先企業をEmotetに感染させてしまった場合、自社に過失が認められる場合には損害賠償責任を負う可能性がある点に留意する必要がある」とも指摘する。損害とは具体的に、感染経路や被害範囲を特定するために実施するデジタルフォレンジックの費用が想定されるという。ただし「感染した企業にも感染対策に一定の落ち度があったと認められる場合には、感染させた企業の責任は限定される可能性があるだろう」(山岡弁護士)。 | |||

本人に対する通知義務も企業にとっては負担になる。通常の通知手段はメールが想定されるが、メールアドレスが分からない場合、書面を郵送する必要があるためだ。「漏洩したときのリスクも考えて、保有が必要な個人情報の項目を改めて見直す必要がある」と森・浜田松本法律事務所の蔦大輔弁護士は言う。 | |||

'''PPAPでファイル共有をさせない'''<br> | |||

一般に「PPAP」と呼ばれる、パスワード付きのZIPファイルをメールに添付して解凍パスワードをメールで追送するファイル共有手法は、Emotetなどのマルウエア感染を助長している側面がある。そのためPPAPでファイル共有させないようにする仕組みを導入する企業や組織が増えている。 | |||

文部科学省は2022年1月4日から、送受信メールの添付ファイルを米Box(ボックス)のクラウドストレージ「Box」に自動で移し、受信者が添付ファイルをクラウドストレージからダウンロードする仕組みを導入した。2022年3月1日、日本郵政もPPAP対策としてBoxを活用すると発表した。「企業の問い合わせ件数は2021年11月のEmotet活動再開から増え、2022年3月に急増した」とBox Japanの三原茂執行役員マーケティング部部長は話す。 | |||

Emotet復活やランサムウエア攻撃の増加、ウクライナ情勢などを踏まえ、日本政府は2022年2~3月、立て続けにサイバーセキュリティー対策の強化に関する注意を企業に喚起した。2月23日、3月1日に続いて3月24日にも経済産業省や総務省などが連名で注意喚起の文書を出した。 | |||

増大するサイバー攻撃リスクに対して企業は自社のセキュリティー対策を再確認することが求められる。改正個人情報保護法で加わった新たな義務を考慮に入れつつ、サイバー攻撃を受けた場合のサイバーBCP(事業継続計画)の策定など、事後対策を講じることも必要だ。 | |||

</div></div> | </div></div> | ||

下記の4月11日の記事とほぼ同内容であり、記事を再構成している。 | |||

=== Emotet感染リスクが急拡大 背景に透けるウクライナ侵攻(2022年4月11日) === | |||

<div class="toccolours mw-collapsible mw-collapsed"> | <div class="toccolours mw-collapsible mw-collapsed"> | ||

{{Archive|https://xtech.nikkei.com/atcl/nxt/mag/nc/18/092400133/040600074/|https://archive.ph/E2aCi|'''Emotet感染リスクが急拡大 背景に透けるウクライナ侵攻'''}} | {{Archive|https://xtech.nikkei.com/atcl/nxt/mag/nc/18/092400133/040600074/|https://archive.ph/E2aCi|'''Emotet感染リスクが急拡大 背景に透けるウクライナ侵攻'''}} | ||

| 691行目: | 1,045行目: | ||

PDF版は[[ファイル:Emotet感染リスクが急拡大.pdf]]から | PDF版は[[ファイル:Emotet感染リスクが急拡大.pdf]]から | ||

=== スマホに「野良アプリ」容認義務、政府の中間報告に懸念の声(2022年7月22日) === | |||

<div class="toccolours mw-collapsible mw-collapsed"> | <div class="toccolours mw-collapsible mw-collapsed"> | ||

{{Archive|https://xtech.nikkei.com/atcl/nxt/column/18/00001/07029/|https://archive.ph/UVGWm|''' | {{Archive|https://xtech.nikkei.com/atcl/nxt/column/18/00001/07029/|https://archive.ph/UVGWm|'''スマホに「野良アプリ」容認義務 政府の中間報告に懸念の声'''}} | ||

<div class="mw-collapsible-content"> | <div class="mw-collapsible-content"> | ||

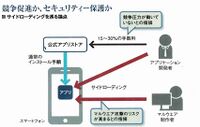

政府が示したスマートフォンでの「野良アプリ」容認の方針が波紋を広げている。<br> | |||

スマホで禁止されている「サイドローディング」を許容する義務を挙げた。<br> | |||

正規アプリストア以外からの配信が可能になるが、セキュリティーの懸念もある。<br> | |||

<br> | |||

波紋を広げているのは、政府の「デジタル市場竸争会議」が2022年4月26日に公表した「モバイル・エコシステムに関する竸争評価 中間報告」だ。米アップルや米グーグルがサイドローディングを禁止または抑制していることの弊害を列挙し、対応策の1っとしてサイドローディングを許谷する義務を挙げた。正規のアプリストア以外から配信されるアプリは「野良アプリ」とも呼ばれる。 | |||

<br> | |||

政府の方針に対して一般社団法人「日本スマートフォンセキュリティ協会」の技術部会が2022年7月1日に懸念を表明した。同部会は「サイドローデイングを認める場合、いかなるアプリも無審査で配信することが可能となり、利用者の安全性を担保することは極めて難しくなる。また、有料アプリの海賊版が出回ることも予想され、開発者のイノベーションをそぐことにもつながるだろう」と主張する。 | |||

<br> | |||

現在はiPhoneではサイドローディングは一切認められていない。 Androidの場合、初期設定でサイドローディングは無効だ。 | |||

<br> | |||

政府の中間報告は、アップルとグーグルがアプリストアを独占することによって、アプリストアに支払う手数料が高止まりしているなどの懸念を示した。竸争を生み出す策の1つがサイド口一ディングの許容義務だ。 | |||

<br> | |||

一方、アップルはサイドローディンを許容すると「アップルのエコシステムが持つプライバシー保護とセキュリティーという利点がたちまち損なわれ、マルウェア攻撃リスクが高まる」 | |||

(同中間報告)と反論している。 | |||

<Br> | |||

仮にサイドサイドローディングの許容義務などが導入されれば、 「iPhoneがiOSを中心に重層的に実現しているセキュリティーを大きく後退させる。ユーザーを深刻なセキュリティーリスクにさらすため反対だ」(サイバーセキュリティーに詳しい山岡裕明弁護士)。 | |||

<br> | |||

ただし「サイドローディングに規制を導入するかしないかも含めて何も決まっていない。セキュリティーに関する論点は非常に重要だと認識している」と内閣官房デジタル市場競争本部事務局の亀井明紀内閣参事官は話す。 | |||

<Br> | |||

[[ファイル:スマホの野良アプリ.jpeg|200px]] | |||

<br> | |||

欧州連合( EU )が2022年3月に合意した「デジタル市場法(DMA)」はスマホのアプリ配信や決済などについて市場の外部開放を義務付けた。米国議会では超党派の議員が「オープンアプリ市場法案」を提出した。ユーザーが第三者のアプリストアなどをデフォルトとして選択しやすくすることを義務付ける条項がある。 | |||

<Br> | |||

デジタル市場竸争会議ワーキンググループの委員を務める伊永大輔東京都立大学教授は「諸外国で設けている規制への対応が日本でも実現されるように積極的なルール設定に取り組むべきだ」と語る。 (外薗祐理子) | |||

<Br> | |||

[[ファイル:スマホに「野良アブリ」容認義務 page-0001.jpg|200px]] | |||

</div></div> | </div></div> | ||

PDF版は[[ファイル:スマホに「野良アブリ」容認義務.pdf]]から | |||

== その他の掲載 == | == その他の掲載 == | ||

| 729行目: | 1,102行目: | ||

</div> | </div> | ||

</div> | </div> | ||

=== 詐欺の技術、SNSで売買 中国から日本を標的か(2022年4月8日)=== | === 詐欺の技術、SNSで売買 中国から日本を標的か(2022年4月8日)=== | ||

<div class="toccolours mw-collapsible mw-collapsed"> | <div class="toccolours mw-collapsible mw-collapsed"> | ||

| 776行目: | 1,150行目: | ||

</div> | </div> | ||

元0chiakiこと[[cheena]]が最近追っていた中国のECサイト内での詐欺行為についてコメント<ref>{{Archive|https://twitter.com/cheenanet/status/1512585594957963264|https://archive.ph/TINC3|本人のツイート}}</ref> | 元0chiakiこと[[cheena]]が最近追っていた中国のECサイト内での詐欺行為についてコメント<ref>{{Archive|https://twitter.com/cheenanet/status/1512585594957963264|https://archive.ph/TINC3|本人のツイート}}</ref> | ||

=== ロシア、コンテンツも侵略 海外作品の不正上映や海賊版(2022年7月20日)=== | === ロシア、コンテンツも侵略 海外作品の不正上映や海賊版(2022年7月20日)=== | ||

<div class="toccolours mw-collapsible mw-collapsed"> | <div class="toccolours mw-collapsible mw-collapsed"> | ||

| 805行目: | 1,180行目: | ||

</div></div> | </div></div> | ||

元0chiakiこと[[cheena]]のコメントあり<ref>{{Archive|https://twitter.com/cheenanet/status/1549994653528752129|https://archive.ph/TVWZC|本人のツイート}} - Twitter</ref> | 元0chiakiこと[[cheena]]のコメントあり<ref>{{Archive|https://twitter.com/cheenanet/status/1549994653528752129|https://archive.ph/TVWZC|本人のツイート}} - Twitter</ref> | ||

=== 派遣会社からの情報流出で利用者を脅迫、事件前の削除要請に対応未了で被害拡大か(2022年9月13日)=== | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://xtech.nikkei.com/atcl/nxt/column/18/00598/070100181/|https://archive.ph/vrTqP|'''派遣会社からの情報流出で利用者を脅迫、事件前の削除要請に対応未了で被害拡大か'''}}<br> | |||

{{Archive|1=https://xtech.nikkei.com/atcl/nxt/column/18/00598/070100181/?P=2|2=https://archive.ph/ahX3S|3='''派遣会社からの情報流出で利用者を脅迫、事件前の削除要請に対応未了で被害拡大か'''}} | |||

<div class="mw-collapsible-content"> | |||

今回は3件のシステムトラブルを取り上げる。アットキャドの個人情報流出、全日本空輸(ANA)のWebサイト障害、物語コーポレーションの顧客情報の誤削除である。 | |||

'''流出データを使って「代引き商品を注文するぞ」と脅す'''<br> | |||

人材派遣サービスを運営するアットキャドは2022年9月6日、2022年8月17日に明らかにした派遣サービス利用者の個人情報流出に関する対応の進捗状況と、情報の削除不備について発表した。 | |||

個人情報流出は不正アクセスによって発生。利用者が2007年9月2日から2022年8月13日までに入力しサーバーに保管されていた2万1751人の個人情報が対象で、名前や住所、電話番号、メールアドレス、学歴、職務経歴など。不正アクセスの詳細は調査中であるとしている。 | |||

今回の発表では、利用者が事件前に同社に対して情報の削除申請をしていても、同社の事情により削除が完了していなかったと謝罪している。このため、削除申請していた利用者も被害者に含まれていたとみられる。 | |||

流出データの悪用も確認された。脅迫メールなどの不審なメールが利用者に届いている。不審なメールの内容は、「あなたの個人情報を取得したから、悪用されたくなければ~~しろ」「代引き注文で嫌がらせするぞ」といったもので、同社は金銭を支払わず、身に覚えのない代引き商品を受け取らないよう呼びかけている。 | |||

同社は発表と合わせて、不審なメールの見分け方を示した。不審なメールの送信元メールアドレスの例や、文面にあるURLに同社のドメイン「at-cad.co.jp」が記載されていてもリンク先のドメインは異なるといった特徴を挙げている。 | |||

'''ANAのWebサイトでリニューアル後に不具合、一部は解消せず'''<br> | |||

全日本空輸(ANA)は2022年9月5日、2022年8月31日午前1時ごろに発生した同社のWebサイト「ANAウェブサイト」の不具合の中で、ログインできない障害は9月2日午後8時45分に復旧したと発表した。ただし、一部不具合は継続しているとした。 | |||

ANAは不具合が発生した8月31日にWebサイトをリニューアルしていた。システム移行による不具合だった可能性がある。 | |||

なお、9月9日にも同日午前10時半ごろからWebサイトにログインできない障害が発生していると発表した。SKYコイン交換ができない、キャンペーンの参加登録ができないといった障害も発生しているという。 | |||

'''データ移行のミスで「焼肉きんぐ」などの顧客情報を削除'''<br> | |||

「焼肉きんぐ」や「しゃぶとかに 源氏総本店」などの飲食店を手掛ける物語コーポレーションは2022年9月5日、飲食店の顧客情報14万件超を誤って削除したことを発表した。 | |||

原因はデータ移行のミスだとしている。同社は外部の事業者のサーバーで顧客情報を管理していたが、2022年6月末に契約が終了するため、別の事業者のサーバーにデータを移行した。ところが、データの一部は移行されていなかった。確認ミスでその状態のまま契約が終了し、データが消失したという。一部は別のデータから復元できたものの、14万3876件のデータは回復できなかった。 | |||

同社は誕生日などにDMを送付できないといった事態になり、DMを希望していた利用者には連絡するよう呼びかけている。今回は個人情報の外部への流出はなかったものの、個人情報保護委員会への報告も行ったとしている。 | |||

</div></div> | |||

日経クロステックより掲載。[[アットキャドカラッキング事件]]の話題が取り上げられており、過去に数回日経クロステックのインタビューに応答した[[山岡裕明(弁護士)|山岡裕明]]の名前がアットキャドのHPのスクリーンショットがそのまま(一切の伏せ字無しで)掲載されているのが特徴的である。 | |||

=== 相次ぐWebサイト改ざん、自治体や自動車関連企業が被害に(2022年9月20日) === | |||

セキュリティリサーチャーの[[Piyokango]]が記事を作成した。 | |||

<div class="toccolours mw-collapsible mw-collapsed"> | |||

{{Archive|https://xtech.nikkei.com/atcl/nxt/column/18/00598/070100182/|https://archive.ph/YK2mM|'''相次ぐWebサイト改ざん、自治体や自動車関連企業が被害に'''}} | |||

<div class="mw-collapsible-content"> | |||

著名なセキュリティーリサーチャーのpiyokango氏が注目のシステムトラブルをピックアップ。今週の注目ネタは……。 | |||

今回は相次ぐWebサイト改ざん被害を取り上げる。被害に遭ったのは、北九州市の「北九州市買い物応援ウェブサイト」と茨城県産業技術イノベーションセンターのWebサイト、プライムアースEVエナジーのWebサイトである。 | |||

'''児童ポルノへのリンクを一時掲載''' | |||

北九州市は2022年9月13日、市の保健福祉局地域福祉推進課が管理する北九州市買い物応援ウェブサイトの改ざんを確認したため、当該サイトを公開停止したと発表した。 | |||

同日午前11時30分ごろ、警察から委託を受けてインターネットを監視する事業者から「Webサイトが改ざんされ、児童ポルノへのリンクが掲載されている」と指摘を受けて事態を把握。市はWebサイトを管理している事業者に連絡し公開を停止した。 | |||

改ざんが行われたとみられる期間は2022年9月12日午後7時57分から9月13日午前4時46分まで。「お知らせ」「かわら版」という欄に計8回書き込まれた。市はWebサイトで個人情報を取り扱っていないため、個人情報漏洩の被害はないと説明。原因調査を管理事業者に依頼し、その結果をもとに対策を検討するとしている。 | |||

'''Webサイト改ざん被害の原因は外部からの不正侵入か''' | |||

茨城県は2022年9月9日、県の産業技術イノベーションセンターのWebサイトが第三者によって改ざんされたことを発表した。 | |||

新着情報を表示する欄に第三者によるものと思われる内容が書き込まれた。センターの職員が同日午前8時30分ごろに確認し、センターに設置したWebサーバーを午前9時15分ごろに停止した。9月16日時点で同Webサイト(https://www.itic.pref.ibaraki.jp/) にアクセスを試みたが、停止したままだった。 | |||

改ざんは不正アクセスによるもので外部からの侵入と県はみているが、詳細なログを使って原因を究明し対策を検討するという。発表までの間に閲覧した人からの問い合わせなどはなく、マルウエアの拡散や情報流出は確認されてないとしている。 | |||

'''改ざん被害も原因が判明し運用を再開''' | |||

ハイブリッド自動車用のバッテリー製造を手掛けるプライムアースEVエナジーは2022年9月9日、同社のWebサイトが改ざんされたため一時閉鎖していたが、運用を再開したと発表した。 | |||

Webサイトの改ざんは第三者からの不正アクセスによるもの。改ざんされた時期は発表で触れていない。2022年9月7日午後6時から調査のためにWebサイトを停止していた。 | |||

原因が判明し、Webサイトの修復が完了したので再開したとしているが、原因や修復内容については触れていない。Webサイトからの顧客の情報流出は確認されていないとしている。 | |||

</div></div> | |||

日経クロステックより掲載。文中の北九州市の事件は[[カラッキング#9月12日同時カラッキング事件|教徒の犯行]]である。 | |||

== 関連項目 == | == 関連項目 == | ||

2024年11月28日 (木) 15:17時点における最新版

有料会員限定記事もあり、全文開示されていないものもあります。会員の方がおりましたら全文開示にご協力していただけると幸いです。声なき声に力を。 |

日本経済新聞(にほんけいざいしんぶん)とは、日本経済新聞社の発行する新聞。通称「日経」。

恒心教との関わり

過去に、唐澤貴洋、山岡裕明、その他恒心教に関する記事が複数回掲載された。日本経済新聞社についての説明及び概要は本家wikiを参照すること。

唐澤貴洋の掲載

「唐沢貴洋」のニュース一覧: 日本経済新聞より確認できる

ネットに「殺す」 重い結末 少年、被害者に謝罪・反省(2015年4月6日)

関東地方の10代後半の少年は群馬君であるとされる。

ネットに「殺す」 重い結末 少年、被害者に謝罪・反省(魚拓)「インターネットなら身元はばれないと思った」。ネット掲示板に弁護士の殺害を予告する書き込みをした少年が、掲示板の管理人に発信元の情報を公開され、観念して警察に出頭した。悪ふざけのつもりでも脅迫や中傷を書き込まれた側の恐怖や心の傷は大きい。少年と面会して謝罪を受けた弁護士は「逮捕など重大な結果をもたらすこともある」と警告した。 「指一本で多くの人を傷つけてしまうことが分かりました。今後はネットとのかかわり方を見直します」。関東地方の10代後半の少年が3月、第一東京弁護士会の唐沢貴洋弁護士(37)の事務所を両親と訪れ、震えながら頭を下げた。 悪ふざけの書き込みが重大な結果をもたらすことも唐沢弁護士はネット上の誹謗(ひぼう)中傷対策に取り組む弁護士事務所を共同経営しており、過去にネット掲示板に関連する事件を引き受けたのを機に、掲示板上で複数の投稿者から脅迫や中傷を受けていた。 少年は自分も加わろうと2月上旬、掲示板「2ちゃんねる」に「ナイフでメッタ刺しにする」と書き込んだ。 しかし警視庁がすぐに殺人予告に気づき、2ちゃんねるの管理人に発信元を開示するよう請求。投稿の3時間後には少年のネット上の住所にあたるIPアドレスが掲示板上に公開された。 それを見て現実に引き戻された少年は翌日、自宅近くの警察署に出頭。 警察から連絡を受けた唐沢弁護士が面会を求めたため事務所を訪れた。 「高校の同級生が大学や仕事に行っているのに自分は部屋に閉じこもっていることにストレスを感じていた」。 自宅で浪人生活を送っていた少年は、約1年前からスマートフォンで掲示板に投稿するようになっていたという。 警視庁は少年の書き込みについて脅迫容疑などで捜査。 同庁によると、唐沢弁護士を巡っては、これまでに少なくとも4人が同容疑などで逮捕・書類送検された。 唐沢弁護士は自らプロバイダーにIPアドレスを開示請求したり、警察から情報提供を受けたりして判明した容疑者数人と面会。 「書き込む人は10~30代の仕事を持たない男が多い。注目を集めたいという自己顕示欲が膨らみ、相手のことを考えられなくなっていた」と指摘する。 その上で「悪ふざけのつもりが逮捕などの重い結果につながることを知ってほしい」と強調。「今後も書き込みによる被害の救済に取り組んでいく」と話している。

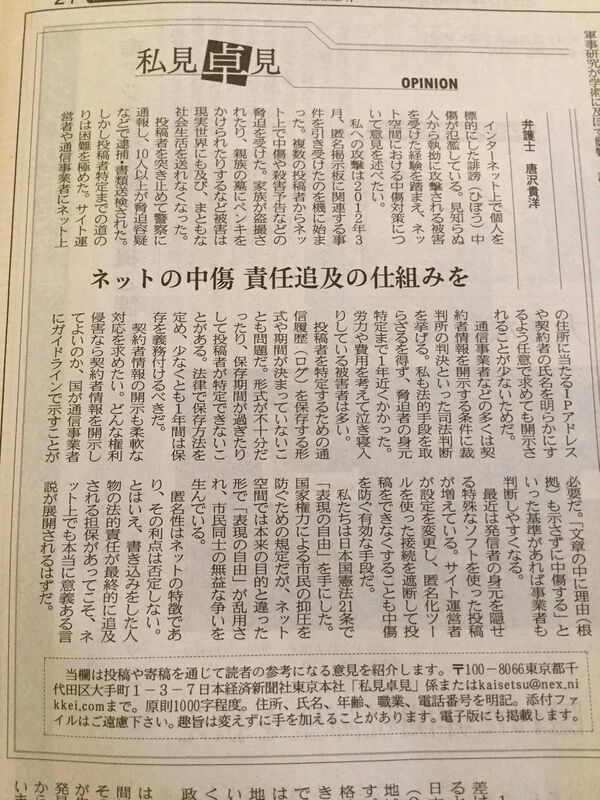

私見卓見「ネットの中傷 責任追及の仕組みを」(2017年6月27日)

法律事務所クロス(現法律事務所Steadiness)公式サイトのトピックス「弁護士唐澤貴洋の寄稿が日本経済新聞に掲載されました。」で本人による寄稿記事であったことが確定。

ネットの中傷 責任追及の仕組みを 唐沢貴洋氏(魚拓) インターネット上で個人を標的にした誹謗(ひぼう)中傷が氾濫している。 見知らぬ人から執拗に攻撃される被害を受けた経験を踏まえ、ネット空間における中傷対策について意見を述べたい。 私への攻撃は2012年3月、匿名掲示板に関連する事件を引き受けたのを機に始まった。 複数の投稿者からネット上で中傷や殺害予告などの脅迫を受けた。 家族が盗撮されたり、親族の墓にペンキをかけられたりするなど被害は現実世界にも及び、まともな社会生活を送れなくなった。 投稿者を突き止めて警察に通報し、10人以上が脅迫容疑などで逮捕・書類送検された。 しかし投稿者特定までの道のりは困難を極めた。 サイト運営者や通信事業者にネット上の住所に当たるIPアドレスや契約者の氏名を明らかにするよう任意で求めても開示されることが少ないためだ。 通信事業者などの多くは契約者情報を開示する条件に裁判所の判決といった司法判断を挙げる。 私も法的手段を取らざるを得ず、脅迫者の身元特定まで1年近くかかった。労力や費用を考えて泣き寝入りしている被害者は多い。 投稿者を特定するための通信履歴(ログ)を保存する形式や期間が決まっていないことも問題だ。 形式が不十分だったり、保存期間が過ぎたりして投稿者が特定できないことがある。 法律で保存方法を定め、少なくとも1年間は保存を義務付けるべきだ。 契約者情報の開示も柔軟な対応を求めたい。 どんな権利侵害なら契約者情報を開示してよいのか、国が通信事業者にガイドラインで示すことが必要だ。 「文章の中に理由(根拠)も示さずに中傷する」といった基準があれば事業者も判断しやすくなる。 最近は発信者の身元を隠せる特殊なソフトを使った投稿が増えている。 サイト運営者が設定を変更し、匿名化ツールを使った接続を遮断して投稿をできなくすることも中傷を防ぐ有効な手段だ。 私たちは日本国憲法21条で「表現の自由」を手にした。 国家権力による市民の抑圧を防ぐための規定だが、ネット空間では本来の目的と違った形で「表現の自由」が乱用され、市民同士の無益な争いを生んでいる。 匿名性はネットの特徴であり、その利点は否定しない。 とはいえ、書き込みをした人物の法的責任が最終的に追及される担保があってこそ、ネット上でも本当に意義ある言説が展開されるはずだ。

ネット中傷後絶たず 人権侵害1900件(2018年1月12日)

ネット中傷後絶たず 人権侵害1900件(魚拓)インターネット上の事実無根の書き込みが発端で、いわれのない中傷電話やメールなどに苦しめられる被害が後を絶たない。法務省によると、ネット上の人権侵害は4年連続で過去最多を更新した。 「容疑者の勤務先です」。北九州市の石橋建設工業の石橋秀文社長(47)は、「ある日」を境にネット上の書き込みを常に確認するようになった。 神奈川県大井町の東名高速道路で2017年6月、ワゴン車の夫婦が死亡した追突事故。神奈川県警が容疑者を逮捕した直後から、ツイッターやネット掲示板には石橋社長を「容疑者の父」などとする誤った情報が書き込まれた。会社の電話番号や自宅住所も拡散された。 会社には「罪を償え」といった中傷や脅迫めいた電話が相次ぎ、ピーク時は1日100件以上も。福岡県警は、ネットに情報を流した数人の関係先を名誉毀損容疑で家宅捜索。石橋社長は「事実無根で取引先の信頼も失った。同様の被害が出ないように捜査してほしい」と訴える。 17年12月には米軍普天間基地(沖縄県宜野湾市)近くの「緑ケ丘保育園」の屋根に米軍ヘリコプターの部品が落下した事故が発生。「自作自演疑惑が浮上」など根拠のない情報が一部サイトで拡散した。以降、園には中傷の電話が殺到。「子供を預けられない」などと書かれたメールも送られた。神谷武宏園長(55)は「なぜこんな被害に遭わなければいけないのか」と途方に暮れる。 被害は全国各地に及ぶ。法務省によると、誹謗(ひぼう)中傷やプライバシー侵害などのネット上の人権侵害は16年に1909件に上り、4年連続で過去最多を更新した。背景にはスマートフォンの普及に伴い、誰もが気軽に投稿できるようになったことがある。 サイト開設者が閲覧数を稼いで、広告収入を得るための書き込みにより被害を受けたケースもある。ある俳優は「違法薬物で逮捕」などと虚偽の中傷記事をまとめたサイトが掲載され、俳優の仕事に影響が出るなどしたという。警視庁は17年7月、偽計業務妨害容疑で男女3人を書類送検しており、調べに対し「興味を引いて閲覧数を伸ばし、広告収入を増やしたかった」などと供述した。 法務省は被害者に、サイト管理者に削除依頼する方法を教えたり、直接管理者に削除要請するなどの対応を進めている。自身もネット上の中傷を受けた経験を持つ唐沢貴洋弁護士は「ネット上で中傷する人には罪の意識がない人が目立つ。ネットリテラシーを高める教育を充実させることが必要」と指摘する。

山岡裕明の掲載

「山岡裕明」のニュース一覧: 日本経済新聞より確認できる

アマゾンに開示命令 中傷書評の投稿者情報巡り東京地裁(2016年4月11日)

「サイモントン療法協会」も参照。

弁護士ドットコムの「アマゾン「中傷レビュー」投稿者の発信者情報開示を命じる判決」でほぼ同内容のものが読める。

アマゾンに開示命令 中傷書評の投稿者情報巡り東京地裁(魚拓)

通販大手アマゾンジャパン(東京・目黒)のサイトに投稿された書評によって社会的評価が低下したとして、本の著者側が同社に投稿者情報の開示を求めた訴訟の判決があり、東京地裁が投稿者の氏名や住所、メールアドレスの開示を命じていたことが11日までに分かった。裁判所がプロバイダー(接続業者)以外に利用者情報の開示を命じるのは異例。 判決は3月25日付で、同社が控訴しなかったため11日までに確定した。 アマゾン側は訴訟で日本法人のアマゾンジャパンがサイトを運営していることを認めた。海外に本拠を置くネットサービス企業が本国法人以外がサイトを運営していると認めるのは珍しく、国内で訴訟を起こしやすくなる。 判決によると、投稿者は2013年に複数回、アマゾンのサイトの書評に著者らについて「人を欺くかのような活動をしている」などと投稿したが、同地裁は「真実ではない」と認定。そのうえで社会的信用を低下させたとし、運営するアマゾンジャパンに対し投稿者情報の開示を命じた。 アマゾンは氏名やメールアドレスなどを登録してアカウントを作成しなければ書評を投稿できない仕組み。著者側がアマゾン側に投稿者情報の開示を求めていた。 これまで投稿者情報を知るためには、サイトの管理者に投稿者のIPアドレス(ネット上の住所)の開示を求め、そのIPアドレスの契約者についてプロバイダーに氏名などの開示を求めるという2段階が必要だった。 著者側代理人の山岡裕明弁護士は「ネット上で誹謗(ひぼう)中傷された被害者にとっては訴訟期間や費用が大幅に軽減される。非常に意義のある判決」と話している。投稿はすでに削除されている。今後、開示された投稿者情報に基づき、対応を検討するという。 アマゾンジャパンは「個別の事件についてコメントできない」としている。

権利侵害記事、保存も違法 東京地裁が米社に仮処分(2018年10月10日)

弁護士ドットコムの「クラウドフレアに「発信者情報開示」命令、海賊版サイト「ブロッキング」に影響も」でほぼ同内容のものが読める。

ウェブサイトへのアクセスを効率化するサービス「コンテンツ配信ネットワーク(CDN)」大手の米クラウドフレアに、東京地裁が肖像権などを侵害する記事のデータ削除などの仮処分命令を出したことが10日分かった。多くの海賊版サイトはCDNを利用しており、サイト運営者の特定につながる手段の一つとなりそうだ。 CDNは、原本となるサイトの内容をコピーしてネットワーク上に複数設置し、アクセスを分散させるサービス。特定のサーバーにアクセスが集中し通信速度が低下することを避けられるため、データ量が膨大な動画配信などに欠かせないサービスだが、海賊版サイトなどが"隠れみの"として悪用すると、違法なコンテンツの原本の保管場所が分かりにくくなる。 申立代理人の山岡裕明弁護士によると、ある日本語サイトに掲載された無断撮影の人物写真と記事が、肖像権など人格権を侵害していると主張。サイトにCDNのサービスを提供していたクラウドフレアに対し、記事コピーの削除と、原本保管元サーバーの情報開示を求め、7月に同地裁に仮処分を申し立てた。 10月9日付の地裁決定はこの主張を認め、記事コピーを保管し、アクセスさせたCDNサービスも権利侵害に当たると判断した。山岡弁護士はクラウドフレアが仮処分命令に従い情報を開示すれば、原本の保管元に改めて記事削除などを請求する。 クラウドフレアは漫画違法ダウンロードサイト「漫画村」が利用していたことでも知られる。 山岡弁護士は「著作権侵害でもCDNに同様の仮処分命令が出る可能性がある」と指摘。CDNを利用する海賊版サイトの運営者を割り出しやすくなり、海賊版対策につながる可能性がある。 海賊版対策の一つとして議論されているサイトのブロッキング(接続遮断)を巡っては、「通信の秘密を侵害する」との懸念から慎重論が強い。ブロッキング以外の解決策として、今回の地裁の判断がこの議論に影響する可能性もある。

私見卓見「著作権、無自覚の侵害が問題」(2019年1月21日)

詳細は「著作権、無自覚の侵害が問題」を参照。

配信中継にも画像削除命令 著作権侵害巡り、米社に(2019年1月28日)

弁護士ドットコムの「クラウドフレアに著作権侵害の「一時ファイル」削除命令…東京地裁」でほぼ同内容のものが読める。

イラストの著作権者の男性が情報サイトに無断投稿された画像の削除などを求めた仮処分申し立てに対し、東京地裁は28日、情報サイトを複製して配信を中継する米IT(情報技術)大手クラウドフレアに画像削除とサイト管理者情報の開示を命じた。同社サービスは海賊版サイトも利用している。弁護士は「海賊版被害の解決や運営者特定がしやすくなる」と話している。 クラウド社は米カリフォルニア州に拠点を置く「コンテンツ配信ネットワーク(CDN)」の大手。CDNは大規模なサイト配信に不可欠で、海賊版サイトも大量のアクセスを集めて広告料などで利益を得るため、CDNを利用することが多いとされる。 仮処分の申し立てを担当した山岡裕明弁護士によると、イラストを情報サイトに無断投稿された著作権者の男性が2018年12月11日に同地裁に仮処分を申し立てた。情報サイトの管理者は配信のためにクラウド社のサービスを利用していた。 仮処分の申立書では、「氏名不詳のサイト運営者が著作権を侵害した」とした上で、「クラウド社にも侵害を理由とする『条理上』の削除義務がある」と主張していた。 同地裁の決定では、クラウド社に削除義務があることを認め、さらに情報サイトの管理者のログイン時のIPアドレス開示などを命じた。著作権法の趣旨などを踏まえた判断とみられる。 同社を巡っては、山岡弁護士が担当した別のケースで18年10月、著作権ではなく肖像権侵害を理由に同地裁が同社にデータ削除などを命じる仮処分命令を出した。著作権侵害は侵害行為の主体などの要件が肖像権侵害よりも厳格とされるが、同地裁は著作権侵害の場合でも画像削除などの仮処分を認めた。 クラウド社に対する司法手続きとしては、これまで国内で裁判を起こした上で同社から訴訟外で一部情報の開示を受けたケースや、米連邦地裁の司法手続きで情報の開示に応じさせたケースもある。一方で同社への司法手続きには一定の費用や期間が必要なことが課題だった。 仮処分の申し立てが認められたことについて、担当した山岡弁護士は「約1カ月半で今回の決定が出た。費用も数十万円で済み、より簡単な手続きで著作権侵害サイトに対応できるようになる」と話している。 クラウド社を巡っては、欧州連合(EU)がインターネット上の知的財産侵害についてまとめた「偽造品・海賊版監視リスト」に含まれるなど、海賊版対策で国際的に問題視されている。

漫画サバイバル 第4回 「ラブひな」が戦う見えない敵 読者奪う海賊版(2019年2月15日)

詳細は「漫画サバイバル」を参照。

漫画村元運営者、 別の海賊版にも関与か 12月に初公判(2019年11月20日)

漫画村元運営者、 別の海賊版にも関与か 12月に初公判(魚拓)

違法コピーした漫画を掲載する海賊版サイト「漫画村」 を巡る著作権法違反事件で、 主導役とされる星野路実被告(27) の初公判が12月16日に福岡地裁で開かれる。同被告が別の海賊版サイトの運営など複数の事業に関与していた疑いも浮上しており、 収益の使途などの解明は法廷に舞台を移す。 同事件では海賊版サイトの運営自体を罰する法律がないことなどの課題も明らかになっている。

関係者によると、 星野被告はアダルト動画を無料で公開する海賊版サイトの一種を運営していた疑いがある。 同被告は漫画村の閲覧者が増えても通信速度が落ちないよう複数のサーバーを使ってアクセスを分散させるサービスを米企業と契約していたが、 この契約のアカウントがアダルト動画の海賊版サイトにも使われていたという。

これまでに開かれた漫画村メンバーの公判では、 星野被告が事業を幅広く手がけていたことが判明した。 同事件で起訴された画像投稿役の男は、 星野被告について 「友人とゲームなどの動画配信サイトを開設する際の事業パートナーとして知り合った」 と説明した。

星野被告はメイドバーやメイド喫茶なども経営。 画像投稿役の男は、 メイドバーの店長だった漫画村ナンバー2の安達亘被告 (38) と合流し、 漫画村に関わったという。

漫画村は2016年に開設、18年4月に閉鎖した。 一般社団法人 「コンテンツ海外流通促進機構」 によると、18年2月までの半年間で延べ約6億2千万回のアクセスがあり、 著作権被害は約3千億円に上るとみられる。

捜査関係者によると、 画像投稿役は全国に点在し総勢10人を超える。 ネット広告などで億単位の収入があった可能性もある。 星野被告は漫画村の閉鎖後に渡ったフィリピンでも新事業を手がけようとしていたとされ、 今後始まる公判では漫画村で得た収益の規模や使途も焦点となる。

過去の著作権法違反事件では、 漫画などを無断で投稿した人物や海賊版サイトに誘導する 「リーチサイト」 の運営者が立件されたことはあったが、 大規模な海賊版サイトの運営者が摘発されたのは漫画村事件が初めてだった。

著作権法違反罪の法定刑は 「10年以下の懲役」 か 「1000万円以下の罰金」、 またはその両方。 ただ、 星野被告が今回起訴されたのは 「ワンピース」 と 「キングダム」 の2話分の漫画画像を違法に公開したとされる著作権法違反罪で、 起訴内容は画像投稿役の男らと同じだ。 画像投稿役の男について福岡地裁は11月7日、 懲役1年6月、 執行猶予3年、 罰金50万円を言い渡した。

著作権法に詳しい福岡大の谷川和幸准教授は 「海賊版サイトの運営自体を罰する法律はなく、 今回問われたのはあくまで漫画画像を違法に公開して著作権を侵害したかどうかだ」 と指摘。 「2話だけの侵害では量刑は重くならないとみられ 『海賊版サイトの運営は罪が軽い』 と受け止められかねない。 現行法には限界があり、 海賊版サイトの運営自体を罰する法律が必要だ」 と話す。

■刑事裁判後、 民事責任の追及も

著作権を侵害された出版社などは今後、 海賊版サイト「漫画村」 の主導役とされる星野路実被告らに損害賠償を請求する可能性がある。 海賊版サイト対策に詳しい山岡裕明弁護士は 「刑事裁判が進んだ後の方が民事訴訟も有利に進められる。 刑事判決の確定後に訴訟が本格化するだろう」 とみる。

ネット上での著作権侵害を巡っては、 民事手続きで収集できるIPアドレスなどの証拠だけでは、 本当にその人物が侵害行為を行ったと立証できない可能性が残る。 作品ごとのアクセス数などが分からなければ、 損害額の算出方法も争点となる。

だが、 刑事事件の判決が確定すれば捜査資料や供述調書などを民事事件の証拠として活用できる。 銀行口座の残高などが明らかになれば、 資産の差し押さえがスムーズに進む可能性があるという。

「海賊版サイト対策に詳しい山岡裕明弁護士」とある、熱心に漫画村営業を繰り返していたことが確認できる。

ネットの中傷で発信者開示 米制度活用なら迅速に(2020年8月9日)

インターネット上で後を絶たない個人・企業への中傷や著作権侵害の対策に、 米国の裁判所を通じて発信者情報の開示を求める司法制度の活用が日本国内で広がり始めた。投稿先のSNS(交流サイト) の多くを米国企業が運営することもあり、 国内制度より迅速に情報が開示され、 その内容も幅広い。 弁護士からは 「普及すれば不正投稿の抑止につながる」 との声も上がる。 (岩沢明信) 総務省によると、 ネット上での匿名による不正な投稿について発信者を特定する場合、 国内では 「プ□バイダー責任制限法」 に基づく手続きを取る。 ブ□グやSNS、 動画投稿サービスなどを運営する事業者に対し、 国内の裁判所で発信者情報の開示請求を行い、請求が認められれば事業者に登録されている情報が開示される。 ただ、 同法に基づく手続きではIPアドレスのみの開示となるため、 発信者の特定には追加情報が必要になる。 被害者は1回目の手続きで入手したIPア ドレスに基づき、 NTT ドコモ、 KDD1といったネッ ト接続の事業者に対し、 開示請求や裁判をしなければならない。SNSや検索サービスを運営する事業者がツイッター、 グーグル、 フェイスブックなどの米国企業だった場合は「日本の裁判所への申し立てから、 実際に開示されるまでに1カ月半~2カ月半かかる」 (同分野に詳しい弁護士)。 ただ、 中傷を含めた投稿の履歴は一定期間がたつと自動的に消えてしまうことが多いため、 手続きに時間がかかると開示ができないこともある。 '■開示請求で身元を特定 一方、 米国の民事訴訟の 「ディスカバリー」 と呼ばれる証拠開示制度を使うと、 氏名や住所、 工Pアドレスだけでなく、 電話番号、 メールアドレスなど、 サービスに登録された情報の全てが開示対象となる。 有料サービスの場合はクレジットカード情報が登録されていることもあり、 発信者の特定につながる手掛かりとなる。 裁判所の命令も1~2日で出ることもあり、 申し立てから1カ月以内に開示に至ることも多い。 「誤った情報が繰り返し書き込まれ、 客数も減ってしまった。 どうすればいいか」。 3月、 国内のある民間医院の代表者が法律事務所に相談に訪れた。 グーグルの地図サービス 「グーグルマップ」 上に表示される医院のレビューに、 実際とは異なる料金と共に 「高額な請求をされた。 ぼったくりだ」 といった中傷投稿が複数回あった。 弁護士がグーグル本社のあるカリフォルニア州の連邦地裁に請求をしたところ、 開示が認められた。 グーグルから送られてきた書類には、 複数のメールアドレスや携帯電話など発信者の特定につながる情報がずらり。 アドレスには被害医院の近隣にある競合医院と同じ名前の文字列が記載されており、 その後の調査で発信者が競合医院関係者と特定できた。 業務妨害として損害賠償請求を検討しているという。中傷や業務妨害に限らず、 著作権侵害でも活用が進む。 大手海賊版サイト「漫画村」 (2018年4月に閉鎖) を巡り、 カリフオルニア州弁護士の資格を持つ山口貴士氏は、 運営者の身元を特定しようと同年6月に米国で司法手続きを取った。 漫画村が配信に利用していた米クラウドフレアに登録のあった、 漫画村運営者の情報の開示に成功。 氏名や住所、メールアドレス、 携帯電話番号、 IPアドレスといった幅広い情報を入手できたという。 19年9月には、 集英社など日本の大手出版社4社も漫画村の後継サイトについて、 ニューヨーク州の裁判所で運営者情報の開示を求めて提訴した。 後継サイトもクラウドフレアを使っており、 訴訟に携わった担当者は 「日本にはない制度で、 サイト運営者の特定が見込まれるため利用した」 としている。 ■司法手続き、 州弁護士資格が必要 ただ、 ディスカバリーが使えるのはSNSなどの事業者が米国に主要拠点がある場合に限られるうえ、 米国で司法手続きを行うには、 その州の弁護士資格が必要だ。 資格を持っていない場合、 米国の弁護士に代行を依頼するしかなし、。 同制度に詳しい山岡裕明弁護士によると、 米国のサービスを対象とする場合は効果的な一方で、 米国の弁護士に資料の作成も含めて依頼する場合には 「数百万円の費用がかかる可能性もある」 という。山岡弁護士は 「ディスカバリーは従前から活用できた制度だが、 近年はSNSなどの海外サービスを使った不正投稿が日本国内で増えていることから、 有力な手段として注目されている」 と指摘。 「開示の事例が増えれば、 不正なネット投稿の抑止にもつながるのではないか」 と話している。 ■国内でも制度見直し検討 インターネット上の投稿を巡り、 総務省は7月、 プ□バイダー責任制限法に基づく発信者情報の開示対象に電話番号を加えることを柱とする見直し案をまとめた。 迅速に開示されるよう、 被害者が訴訟を起こさなくても、 申し立てに基づき裁判所が開示の適否を判断する仕組みも検討されている。 見直しが進む背景には、 ネットの不正投稿が多い状況が続いていることがある。 法務省によると、 ネット上の誹講(ひぼう) 中傷やプライバシー侵害などの人権侵害は2019年に1985件にのぼり、 最多だった17年 (2217件) に次いで多かった。 今年5月にはフジテレビのリアリティー番組 「テラスハウス」 に出演し、 ネットで中傷を受けていたプ□レスラーの木村花さんが22歳で死去、検討の動きが加速した。 著作権被害もいまだに多い。出版9団体でつくる「出版広報センター」の調査では、7月時点で漫画の海賊版サイトが国内外で500件以上確認された。上位10サイトには、日本から月に1億回以上のアクセスがあったという。 担当者は「刑事告訴や民事の損害賠償請求など、今後も国内外で必要な法的手続きを取っていく」と話している。

山口貴士弁護士が漫画村運営者情報の開示に成功したことが記載されている一方、「ディスカバリー制度に詳しい山岡裕明弁護士」という記載もある。

サイバー被害、保険各社が法務サポート(2020年9月9日)

サイバー保険を提供する損保保険大手が、企業に対する法務面の支援を相次ぎ拡充している。東京T海上日動火災保険は法律系コンサルティング会社と共に、年内にも新商品を開発。三井住友海上火災保険は法律事務所と連携し、弁護士と初動対応を支えるサービスを始めた。背景には改正個人情報保護法など、規制の強まりがある。

「取引先から不審なメールが届いたので調べてほしいとの連絡があった」。7月、東京都内の中小企業の社長が弁護士に相談に訪れた。会社の端末を調べると、情報窃取するコンピューターウィルスの「Emotet(エモテット)」が見つかった。メールソフトから取引先企業のアドレスが流出した可能性が浮上した。

弁護士はアドレスが会社名や氏名の一部を含み特定の個人を識別できるため、個人情報にあたると指摘。社長に「(政府の)個人情報保護委員会に報告すべきだ」と助言し、報告書をまとめた。

こうしたサイバー被害に対し、MS&ADインシュアランスグループホールディングス傘下の三井住友海上は3月、法律事務所と連携し、加入企業の被害時にITに詳しい弁護士と初動対応を支えるサービスを始めた。被害や原因を調べる手法や範囲を助言し、顧客や取引先、個人情報保護委への報告を支援する。 東京海上日動も7月にTMI綜合法律事務所系コンサルと提携。年内にも新商品を開発する方針だ。損害保険ジャパンも、監督機関への通知や弁護士事務所の紹介などを実施している。 東京商工リサーチによると、2019年に上場企業とその子会社で発生した個人情報漏洩・紛失事故は86件で、このうちウィルス感染や不正アクセスによるものは41件と過去最多だった。

表面化する事案は氷山の一角だ。現在の国内法規制では、個人情報保護委や影響を受ける可能性のある本人への通知は必ずしも義務付けられていない。そのため「特に中小企業の危機意識が薄く放置することもある」とサイバー被害に詳しい山岡裕明弁護士は話す。

この状況を大きく変えるのが、6月に成立した改正個人情報保護法だ。政府はサイバー攻撃で個人情報を漏洩させた企業に対し、被害を受けた全員への通知を義務付ける方針だ。22年春にも運用が始まり、違反には最高で1億円の罰金を科す。 個人情報保護に詳しい情報セキュリティ大学院の湯浅墾道教授は「欧州の一般データ保護規則(GDPR)など、情報漏洩の報告を義務化する法規則は各国に広がっている」と話す。対策を怠ると、政府や取引企業から巨額の罰金や行政処分、損害賠償を求められることもある。

山岡はこの記事の数か月後よりサイバー保険営業を兼ねた講演会を始めるが、既にこの時点から各保険会社との繋がりがあったことが推測できる。

ネット中傷、救済道半ば 木村さん侮辱容疑で書類送検へ(2020年12月17日)

ネット中傷、救済道半ば 木村さん侮辱容疑で書類送検へ(魚拓)

SNS(交流サイト)上などで匿名のユーザーから誹謗(ひぼう)中傷を受けた場合、投稿者を特定して損害賠償などを求める対策が考えられるが、被害者側の手続きは煩雑で泣き寝入りするケースが多い。 一般的に被害者が賠償を求めるためには、SNS事業者に対して投稿者のインターネット上の住所にあたるIPアドレスの開示を請求し、開示されたIPアドレスに基づき、投稿者情報の開示をプロバイダーに求める必要がある。賠償請求に移るまでに複数回の手続きが求められるので、費用や時間がかかる。 木村花さんなどの問題を受け、総務省は8月に省令を改正し、被害者がSNS事業者などに求める開示情報の対象に投稿者の電話番号を加えた。しかし複数回の裁判が必要な状況は変わらず、同省の有識者会議は11月、迅速な救済に向け、投稿者の情報を1回の裁判手続きで開示できる新制度の創設などを盛り込んだ最終報告書案をまとめた。 武田良太総務相は報告書案を受け、11月の記者会見で「幅広い意見をうかがった上で最終とりまとめを行い、早期に法改正を含めた対応をとりたい」と述べた。 ネット中傷などの問題に詳しい山岡裕明弁護士は、木村さんへの中傷を巡る今回の警視庁の摘発方針を受け「匿名での発信であっても、重い責任が伴うことへの理解が社会に広がるきっかけとなってほしい」と指摘。「被害者にとって投稿者を特定するハードルは依然高く、救済を重視したスムーズな制度と運用が必要だ」と話した。

「ネット中傷などの問題に詳しい山岡裕明弁護士」とある。なぜ、詳しくなってしまったのだろうか。

ネット広告、寡占加速も Googleが閲覧追跡の制限強化(2021年3月3日)

ネット広告、寡占加速も Googleが閲覧追跡の制限強化(魚拓)

インターネット広告が転機を迎えている。プライバシー重視の方針をいち早く示した米アップルに続き、米グーグルも個人のネットを通じた行動を追跡する技術の使用や開発を制限する方針だ。 消費者のプライバシー意識の高まりに応える効果が見込める一方、技術力が高い大手による寡占が強まる懸念もある。

「世界の消費者の81%が企業の個人情報の取扱いに対する懸念を強め。48%はプライバシーへの不安から商品やサービスの購入・利用を中止している」。グーグル幹部は調査結果を引用してこう説明する。ネット企業にとって対策が急務との考えを示した。

グーグルはネット閲覧サービス(ブラウザー)に加え、企業に提供している広告関連サービスでも行動追跡技術の使用を制限する方針だ。同社の制限強化により、過去の行動に基づいて配信対象を細かく絞り込むターゲティング広告の運用が難しくなる。

「欧州連合(EU)を中心に個人情報の取得を制限する流れが強まり、プラットフォーム企業は法律を超える規制を迫られるようになった」。ウェブ技術に詳しい山岡裕明弁護士はこう指摘し、日本を含む各地でネット広告の事業モデルの見直しが加速するとの見方を示す。

日本のある広告会社幹部は「自社で顧客の譲歩を取ってマーケティングに生かす手法が加速するだろう」と予測する。ただ、こうした取り組みで先行するのはIT(情報技術)大手だ。幅広いサービスと多数の利用者を抱えるため自社の情報だけで広告を効率的に配信する仕組みを構築しやすく、企業間の格差が広がり固定する恐れもある。

代替技術の開発でもIT大手は先行する。グーグルは開発成果をオープンソースとして公開するなど透明性の向上に努めているが、ある広告技術会社の幹部は「開発した技術を他社よりも先に使い、先行者利得を得られる」と警戒。ネット広告で世界の過半を握るグーグルや米フェイスブックなどがさらにシェアを拡大する可能性を指摘する。

英国ではグーグルがサードパーティークッキーの代替技術で市場支配力を強めるとの懸念が高まり、競争・市場庁が1月に同社の調査に乗り出している。各国で独占・寡占問題に関する監視が厳しさを増しており、自社優遇を避け事業の透明性を高めることがネットの健全な成長のためにも不可欠になっている。

「ウェブ技術に詳しい山岡裕明弁護士」とある、そうなのですか?

サイバー身代金、 支払い5割、 金額急増し攻撃に拍車、 応じた企業、 米87%・日本33%。(2021年9月20日)

サイバー身代金、 支払い5割、 金額急増し攻撃に拍車、 応じた企業、 米87%・日本33%。(魚拓)

企業にサイバー攻撃を加えて身代金を要求するランサムウエア (3面きょうのことば) 被害が世界で拡大するなか、 被害を受けた企業の過半が身代金の支払いに応じていることが分かった。 取引先に被害が及ぶなど攻撃の悪質性が高まっていることが要因の一つだ。 米ではサイバー保険による支払いが攻撃を助長しているとの指摘もある。

身代金を払うか、 払わないかー。 首都圏の中小IT (情報技術) 企業の男性社長は悩んだ。 ランサムウエア感染で端末が停止し、 業務が続けられなくなった。 パソコンには 「機密1青報を奪った。 支払わなければ外部に公開する」とのメッセージが浮かんだ。 結局、 弁護士に相談したうえで数百万円相当を払い、 半日以内に復旧したという。

米パイプライン運営会社コロニアル.パイプラインは5月に受けた攻撃で犯行グループに身代金を払ったことを認めた。 「苦渋の選択だった」 (ジヨセフ・ブラウント最高経営責任者)。 ブラジルの食肉大手JBSも攻撃で5月に食肉処理場の操業が止まり、 「データ流出を食い止めるため支払いを決めた」 という。 米セキュリティー大手プルーフポイントが主要7カ国の3600の企業・団体 (従業員200人以上) に実施した調査によると、 2020年に約2400団体がランサム被害を受けたと回答。 うち52% (約1200団体) が身代金を払ったと答えた。 国別では米国が87% (約410団体) と最も多く、 英国59% (約260団体)、 ドイツ54% (約220団体) と続いた。 日本も33% (約50団体) あった。

身代金を払ったことを公表した日本企業はまだない。 EY新日本監査法人の加藤信彦パートナーは 「経営に重要な影響を及ぼす金額なら開示義務が生じるが、 少額なら営業外費用などとして処理され、 外部からは分からない」 と話す。 「非上場の中小・零細企業の支払いも多いのではないか」 (日本サイバーセキュリティ・イノベーション委員会の上杉謙二主任研究員) との指摘もある。

ランサムウエア事案を多く手がける弁護士によると、 被害企業はまずセキュリティー会社や弁護士に相談し、 自力復旧に加え脅迫元との接触を探る。 「相手の素性調査、 支払いによる復旧の見通し、 身代金額の交渉など複数のプロセスを踏む。 そのうえで企業は支払うかどうか判断する」 という。 多くは警察にも捜査を求めるが、 中小・零細企業の中には最初から届け出ない企業もある。

身代金の支払額は年々増えている。 米サイバー大手のパロアルトネットワークスによると、 世界の企業1社あたりの支払額は20年に31・2万 ドル (約3400万円) と19年比3倍に急増。 21年1~6月 は約57万ドルと拡大が続く。 標的がインフラや生活産業、 大手サプライチェーンなどに広がり、 個人情報や機密データを奪うなど悪質な攻撃が急増している。 急ぎ対応しなければ顧客や取引先にも被害が及びかねない。 企業は自社の信用低下を避けようと被害隠蔽を図り、 支払いに応じてしまう。

サイバー犯罪者がサイバー保険に加入する米国企業を調べて狙っている可能性があるとの指摘も聞かれる。 英ソフオスが26カ国の企業・官公庁のIT管理者5000人を対象に実施した20年調査では、 ランサムウエアに対応したサイバー保険への加入割合は米国が75%と世界平均 (64%) を上回る。

増える身代金を問題視し、 米政府は支払いに制限をかけ始めた。 米財務省の外国資産管理局 (OFAC) は20年10月、 ロシアや北朝鮮、 シリアなどとの関係が疑われる組織への支払いが制裁対象になり得ると表明した。 とりわけロシアやその周辺国とみられる集団による攻撃が急増しており、 何らかの追加措置が取られる可能性がある。

日本も経済産業省が20年12月に発行した経営者向けの文書で、 ランサムウエアについて 「金銭の支払いは厳に慎むべきだ」 とした。 サイバー犯罪者の脅迫行為は違法となる一方、 被害企業側の支払いを禁じる法律はない。 企業の身代金支払いをすべて禁じるのは容易ではない。 米連邦捜査局 (FBI) は 「ビジネスが機能障害に陥った場合、 経営陣があらゆる選ま矧支を評価することは理解する」 と指摘する。そのなかで、 企業は専門家に相談するなど慎重な判断が必要となる。 サイバー法制に詳しい山岡格明弁護士は 「被害規模や支払わずに復旧できる可能性を確認しないまま払えば、経営陣が善管注意義務違反を問われる可能性もある」 と話す。

安易な支払いは脅迫行為を勢いづかせ、 サイバーテロの温床となりかねない。 自社のサイバー防衛を最新の状態にしたうえで、 被害を受けたらいち早く捜査機関に通報したり、 業界団体と情報共有したりする適切な対応が求められる。

(サイバーセキュリティーエディター 岩沢明信、 渡辺直樹、 島津忠承)

この記事は中央大学法科大学院の大杉教授も「師匠の私より活躍しており、素晴らしい[1]」と絶賛していた。

カスペルスキー、日本に情報開示の専門組織(2022年4月9日)

ロシアの情報セキュリティー会社力スペルスキー研究所は同社製品の情報を開示する専門組織を5月にも日本国内に新設する。 同社製品の利用には安全保障上の懸念から各国政府が警告を発し、NTTも中止する方針だ。 透明性を高める新組織で国内の顧客の信頼性を高める。

力スペルスキーが新設するのは、 自社ソフトの設計図にあたる 「ソースコード」 やコンピューターウイルスの検知ルールなどを開示する 「トランスペアレンシーセンター」 と呼ばれる施設だ。

現時点で世界5カ所に設置しており、 同社日本法人は日本経済新聞の取材に 「事業運営や製品、 サービスの透明性を高める取り組みとして、 日本国内に5月に開設予定だ」 と明かした。

力スペルスキー製品を巡っては、 米連邦通信委員会 (FCC) が3月25日、 スパイ活動への懸念から安全保障上の脅威とみなす企業リストに同社を追加したと発表した。

またドイツ政府も3月15日、 同社製品の利用にセキュリティー上の問題があり 「企業や当局、 重要なインフラの運営者は特にリスクにさらされている」 と警告を発した。 イタリア当局も同社製品の利用を制限する検討を始めている。

力スペルスキーは2017年12月に米トランプ大統領 (当時) が米政府機関に対し同社製品の利用を禁止する法案に署名したことから、 日本でも大手より中小で普及しているとされる。

調査会社BCN(東京・千代田) によると、 国内の21年のセキュリティーソフト販売では力スペルスキーのシェアは4.8%で5番目に高い。

経済産業省は国内の利用規制については 「個別の製品についてコメントできない」 としている。 サイバー法制に詳しい山岡裕明弁護士は 「FCCの措置は日本企業には直接の法的拘束力はない」 と説明しながらも、 「米国の取引先が日本企業に利用停止を要請する可能性もある」 と指摘する。

(サイバーセキュリティーエディター 岩沢明信)

「サイバー法制に詳しい山岡裕明弁護士」とある、日経新聞によるとかなり色々なことに詳しいようだ。

グーグル・メタに登記順守要請 政府、IT大手監視強化【イブニングスクープ】(2022年4月15日)

グーグル・メタに登記順守要請 政府、IT大手監視強化【イブニングスクープ】(魚拓)

政府が米グーグルやメタ (旧フェイスブック)、 ツイツターなど複数の海外IT(情報技術) 大手に、 海外にある本社を日本で登記するよう一斉に要請したことがわかった。

末登記の現状は、 外国本社の登記を義務付ける会社法に違反すると判断し、 順守を求める。 利用者保護の観点でプラツトフオーム大手への圧力は強まる。欧州が先行する規制や監視強化で日本も一歩踏み込む。

各国政府は巨大プラットフォーム企業への対応に苦慮してきた。 物理的な拠点がなくてもインターネットを通じて世界中にサービスを提供するため、 事業実態や本来支払われるべき税金の規模などが把握しにくい。

IT大手は収集する大量のデータを強みにサービスを展開する。 社会インフラとしての重要性が増す一方、 トラブル対応の手薄さなどに消費者や取引先の中小企業の不満が高まってきた。 欧州連合 (EU) が規制強化で先行する中、 日本政府も2021年2月施行のデジタルプラットフォーム取引透明化法で取引条件の開示などを義務化した。 国内の携帯電話料金の引き下げ策も米アップルのiphoneなどの取引慣行を是正することに狙いがあった。

段階的な規制強化で21年に改正電気通信事業法で海外のSNS(交流サイト) 大手などに事業の届け出を義務付けたことが今回の登記要請の契機となった。 会社法は日本で継続的にビジネスする外国企業に外国にある本社の登記の義務を課す。IT企業の多くはこのルールを知りつつ日本法人だけを登記していた可能性がある。 法務省は事業届け出がこの根拠になるとして、 届け出た企業に会社法違反の可能性を指摘した。

法務省と総務省は3月末までにメタなどに外国本社の登記を求め、 登記しない場合は4月中旬までにその理由を説明するよう要請した。メタは日経新聞の取材に 「日本国内で継続的なビジネスをしていない」 と答え、 違反はないとの認識を示した。この問題に詳しい板倉陽一郎弁護士は 「日本向けにサービスをし、 膨大な利用者もいるの{こ無理がある。 法務省の判断は当然だろう」 と話す。 グーグルはコメントは控え、 ツイツターからは15日時点でコメントを得られなかった。

未登記になっている背景には、 罰則が100万円以下の過料などと少額なことがある。 登記すれば決算の公告義務を負うなど負担感もある。専門家は訴訟対応の差も一因とみる。 海外の企業が本社を日本に登記すると、 トラブルの際の消費者らによる訴訟手続きが進めやすくなる。 現状はSNS上の中傷の書き込み者の特定などの訴訟手続きに必要な書類のやりとりに数カ月かかる。

海外IT大手との訴訟に詳しい山岡裕明弁護士は 「提訴から最初の裁判の期日まで1年以上かかる場合もあるが、 時間と負担が大幅に短縮されるだろう」 と話す。 外国企業の未登記問題は以前から一部弁護士らが指摘していたが、 政府は特に対応してこなかった。 未登記による会社法違反で罰則が科された例もなかったとみられる。 未登記の状態では企業の代表者や所在地などの基礎的な情報を得られない。 日本で実質的にビジネスを展開している企業のうち、 どの程度が外国本社を登記しているかも明らかになっておらず、 政府が実態を把握できていないとの見方がある。 政府は今後、IT以外の業種にも登記の順守の要請を拡大する可能性がある。

(デジタル政策エディター 八十島綾平、 伊藤仁土)

「海外IT大手との訴訟に詳しい山岡裕明弁護士」とある。前回の記事から10日も経たずに再登場。日経新聞は取材元としてよほど山岡弁護士を頼りにしていると見られる。

自動拡散「ボット」排除へ 買い占めや偽情報で暗躍(2022年5月12日)

ネット上の自動プログラム 「ボット」が暗躍している。1分で人気商品を買い占め偽情報を大量拡散する 「悪いボット」 は世界の通信の4分の1を占める。 米ツイッターの買収を決めた起業家のイーロン・マスク氏はボット排除を宣言した。 米アカマイ.テクノロジーズは検知ソフトを開発し米アマゾン・ドット・ゴムやヤフーもネット通販や広告で規制を強める。

「ツイツターを買収したら、 スパムボットを滅ぼす」。 マスク氏が買収合意前の4月21日にツイツターに投稿した。 スパムボットは決まった内容をランダムに投稿したり、 機械的に投稿を拡散したりするアカウントを指すとみられる。 マスク氏は本人確認による認証アカウントを増やし、 匿名性を排除する考えを表明している。 実はマスク氏自身もツイッターでボットへの対応に苦慮していた。 「イーロンジエツト」 などと名のる複数のアカウントが、 マスク氏のプライベートジェット機の発着地を日々投稿しているからだ。 衛星データなどを解析し、 飛行記録を自動投稿しているとみられる。 マスク氏は1月に 「追跡されたくない」 と管理者にアカウントの削除を求めたが、10日時点で投稿は続いている。

ツイッターを含むSNSでは近年、 ボットによる負の側面が目立つ。 大量に生成されたボットアカウントによってフオロワーの数を水増ししたり、情報を意図的に拡散したりする手法が多い。 ロシアのウクライナ侵攻や新型コロナウイルスのワクチンを巡って世論の誘導を狙った偽情報の拡散も問題視されてきた。

「10万以上の偽アカウントを持つボット工場を無力化した」。 ウクライナ政府の治安当局は3月下旬、SNS上でロシア側の偽情報の拡散を手助けしていた5つの運用拠点を摘発したと発表した。 各拠点には、 ボットアカウントを生成.運用するため、 ノートパソコンや携帯電話のSIMカードが大量に保管されていたという。

セキュリティー企業の米インパーバの調査では、2020年にネット上で行われた通信のうち、 「悪いボット」 の割合が26%と5年前から7ポイント増えた。 許可のないサイト内の情報収集や他人のアカウントへの不正ログインなども含まれる。

ボットの標的の一つが電子商取引 (EC) サイトだ。 ボットに任せればサイト接続から配達先や決済情報入力、 支払いなどの処理が瞬時に終わる。 人の手による入力では対抗できず、 人気商品の買い占めに悪用される。

ECサイトでは楽天市場とメルカリは、 サイト内の情報収集や自動出品を規約で禁じている。 メルカリは 「大量のアクセスにより負荷がかかるため、 サービスに悪影響を及ぼす可能性がある」 としており、 該当者には利用制限などの措置をとっている。

ヤフーは、 実在する人ではなくボットがウェブ広告をクリックすることで広告費を詐取する 「アドフラウド」 の対策を強化している。

21年末には米ダブルベリファイと連携し、 ページにアクセスがあるたびに瞬時に解析して不正の場合は広告を非表示にする手法を取り入れた。 事前のポット排除によって、 広告で無効と判断したクリックの割合は、21年4~9月に4%と前年同期比で11ポイント低下した。

アカマイはポット対策のソフトも提供する。 人工知能 (AI) を用いて発信元のデータやマウスの動き、 入力の癖などから、 人かポットかを判別する。 ポットと判断すると、 通信を遮断したり偽サイトに誘導したりして攻撃を無力化させる仕組みを取り入れている。 中西一博プロダクト・マーケティング・マネージャーは 「人のような複雑な行動を装うポットが増え、 対策も高度化する必要がある」 と話す。

SNSでもフェイスブックやインスタグラムでは、 機械的な自動データ収集やボットアカウントを禁止している。 ボットに寛容だったツイッターも2月からは機械的に投稿する場合には 「自動アカウント」 という説明を加えてユーザーからわかりやすくしている。

■ 買い占め、ECの8割も 価格高騰や商品不足の原因に

「完売が明らかに早すぎる」 --。 フィギュアやプラモデルなどの通販サイト「あみあみ」 では月に1度は人気アニメ原作の新製品が発売から1分以内に売り切れる。 転売目的の買い占めとみられ、 オークションやフリマアプリで定価の数倍もの値段で出品される。

データを解析すると、 同一の発信元から短時間に数千回もアクセスが集中したり、 発売とほぼ同時に決済が完了したりしていた。 運営する大綱 (東京・文京) の担当者は 「適正価格で本当に買いたい人に渡らないと、 結局ファンは離れていく」 と嘆く。 アカマイによると、 ECサイトではアクセスの8割以上がボットになることもある。

米国では21年11月、 民主党議員がECサイトでボットによる買い占めを禁止する法案を提出した。 最近ではソニーグループのゲーム機 「プレイステーション5」 やスニーカーの高額転売も問題になった。 ボット転売は不必要に商品不足と価格上昇を助長しかねない。

ソーシャルメディアラボの重枝義樹氏は 「プログラムに詳しくない人でも簡単にボットが使えるようになった」 と指摘する。 個人が仕事を依頼できるクラウドソーシングでボットのソフト開発を外注するケースもある。

ただ、IT(情報技術) 関連の法務に詳しい山岡裕明弁護士は 「安易にボットを使えばリスクもある」 と警鐘を鳴らす。 ボットの利用を禁じたECサイトがユーザーのアカウント削除した事例があり、 出品者の売り上げの預かり金やポイントを没収する可能性もあるという。.

「ボット」 は 「ロボット」 に語源があり、 サイト内で質問を入力すると自動的に応答する 「チャットボット」 や、 反復作業を自動化するRPA(ロボットなどによる効率化) など生産性向上ももたらしてきた。 米グーグルはボットを使い大量のサイト情報を自動的に収集し、 検索サービスの精度を高めている。

デジタル化の弊害とも言える 「悪いボット」 だが、 人の手による排除は難しく、 その対策も、AIなどのプログラムが担うことになりそうだ。

(伴正春、 松元則雄、 寺岡篤志)

「IT(情報技術) 関連の法務に詳しい山岡裕明弁護士」とある「サイバー法制に詳しい山岡裕明弁護士」から更に幅を広げた模様。

サイバー防護、重要インフラ企業の責任指摘 新行動計画(2022年6月17日)

サイバー防護、重要インフラ企業の責任指摘 新行動計画(魚拓)

政府は17日、電力や通信といった重要インフラ事業者向けのサイバーセキュリティー対策の行動計画を改定した。対策の不備が原因で情報漏洩などの損害が生じた場合に経営陣が「賠償責任を問われ得る」と明記するなど経営責任に触れた。

行動計画は官民連携で対策強化を進める指針で改定は5年ぶり。政府が17日に開いたサイバーセキュリティ戦略本部(本部長・松野博一官房長官)の会合で決めた。

松野氏は同日の記者会見で「サイバーの脅威は年々高度化、巧妙化している。システム担当者だけでなく経営層を含め、組織全体での多鉅鹿必要不可欠だ」と強調した。

新たな行動計画は会社法で経営陣に義務づける社内体制の整備について「適切なサイバーセキュリティを講じる義務が含まれ得る」と記述した。

2017年につくった行動計画は経営陣に対策実施への期待を示すにとどまっていた。

サイバー法制に詳しい山岡裕明弁護士は「法的責任が生じると明示したことで、対策の不備があれば経営陣が賠償責任を負うリスクが高まる」と指摘する。

「セキュリティー担当部門の設置や事務継続計画(BCP)の策定、サイバー保険への加入と言った対策が急務だ」とも話す。

行動計画は新たにサプライチェーン(供給網)の視点も取り入れた。関連会社や取引先を含めたリスク管理を経営陣に求めた。「組織の壁を越えた供給網全体」でサイバー攻撃への備えを向上するよう促した。

「サイバー法制に詳しい山岡裕明弁護士」は、ビジネス法務や講演会でも「経営陣の責任」や、「サイバー保険への加入」を訴えている。

最高裁、逮捕歴の投稿削除命令 原告側「悩む人救済」(2022年6月24日)

米ツイッター社に投稿削除を命じた24日の最高裁判決を受け、原告の代理人を務める田中一哉弁護士は判決言い渡し後に都内で取材に応じ、「我々の主張を完全に認めてくれた。(ネット上に残る投稿に)悩む人の救済にも役立つ」と評価した。

ツイッター上では、原告の男性が約10年前に逮捕された事実に言及した投稿が閲覧できる状態にある。田中弁護士は「生活への影響は甚大なものがあった」として、ネット利用者に向けて「軽はずみな投稿は控えるべきだ」とも呼びかけた。

法務省によると、2019年1月~21年10月、同省が人権侵害にあたるとしてSNS(交流サイト)事業者などに削除を要請したインターネット上の投稿や記事は1173件に上る。内訳はプライバシー侵害が541件で最多で、名誉毀損が237件だった。

1173件のうち3割にあたる355件は、事業者が削除に応じなかった。法務省の担当者は「発信者の表現の自由の侵害に当たるとの批判を受けるリスクもあり、事業者側が慎重になっていることが一因」とみる。

「Amebaブログ」などを運営するサイバーエージェントは通信業界団体のガイドラインに沿って対応しているという。同社は「権利侵害に当たるとの判決が出た場合はそれに沿った対応変更も検討していく」としている。

SNS投稿の削除などに詳しい山岡裕明弁護士は「事業者がどのような基準で削除要請に対応するかはなお曖昧さが残っている。今後も判例を積み重ね、明確な救済基準を確立させていく必要がある」と話した。

Twitter逮捕歴削除請求裁判を受けての発言。「SNS投稿の削除などに詳しい」とあるが、中野江古田病院の中傷アカウントは削除しきれず教徒に発見されている。

メール攻撃「エモテット」 変異型で復活 カード情報窃取(2022年7月14日)

メール攻撃「エモテット」 変異型で復活 カード情報窃取(魚拓)[2]

メールを通じ拡散するマルウエア(悪意のあるプログラム)「エモテット」が復活し猛威をふるっている。世界200カ国超で拡大し「最恐」と言われたコンピューターウイルスで、2021年初頭に欧州刑事警察機構(ユーロポール)が摘発したが、再び現れ22年6月は20年比3倍に増えた。パソコンからクレジットカード情報を盗む「変異型」も出現している。

「感染を狙う偽メールが多い日は1千通以上届いた」。エモテットに感染したワコールの担当者は攻撃の執拗さを振り返る。今春以降に積水ハウスやライオンなど大手が相次ぎ被害を受けた。取引先などになりすますメールに添付されたファイルを開いてしまったのが原因だ。

エモテットは感染するとメールシステムが乗っ取られ、自らがコンピューターウイルスの拡散元になってしまう。アドレス帳を使って次々にメールを拡散するため、例えば企業で社員一人が感染すると、社内や取引先など近しいアドレスに送信して膨大なメールに悩まされることになる。

サイバー攻撃対策を手掛ける民間団体JPCERTコーディネーションセンター(東京・中央)の調べでは、エモテットに感染し、自らのパソコンがメール転送に悪用される可能性のある日本のメールアドレス数は3月には約9千件に上り、2020年のピーク(2千件弱)の5倍超に増えた。4月にいったん落ち込んだものの、5月は5022件、6月は5808件と再び増加・高止まり傾向にある。

従来のエモテットはメールソフト内のアドレスの窃取が主な機能だったが、今夏に入りより高度な情報を盗む「変異型」の流行が確認された。

サイバー情勢に詳しい山岡裕明弁護士によると、端末内のウェブブラウザー(閲覧ソフト)に保存されたIDとパスワードを丸ごと抜き出すフリーソフトを内蔵したエモテットが確認された。ソフト自体は利用者がパスワードを思い出すためのものだが、エモテットで強制的に実行されればブラウザー内の膨大な認証情報が外部に漏洩しかねない。山岡氏は「ネットバンクの不正送金など重大な被害をもたらす」と警告する。

さらに警察庁によれば、米グーグルのブラウザー「クローム」内のクレジットカード番号や名義人氏名、カード有効期限を盗む機能も6月までに確認された。同庁によるとクロームは情報を暗号化して安全に保存されているが、暗号データを元に戻すための鍵を同時に盗み出す機能も持つため、感染でカード情報が第三者に知られるおそれがあるという。

ファイルを開封させるためのなりすましの手段も巧妙化が進む。エモテットは従来、メールの添付ファイルから端末に感染すると、感染端末のメールアドレスになりすまして別のアドレスにエモテットを送信して感染を広げる手口だった。

だが今春以降、感染端末の送受信データから別の第三者のアドレスと名前を盗みだし、そのアドレスを装う手口が多く観測されるようになった。攻撃メールの送信元と実際の感染端末が一致しないため、経路の追跡が難しい。

さらには、なりすます相手のメールの署名や企業ホームページ上のロゴ画像を自動で盗み取り、メールの添付ファイルや本文中に掲載して相手を信じ込ませる巧妙な偽装方法も拡大している。

エモテットのメールを調査するJPCERTの佐條研マルウェアアナリストは「以前は巧妙ななりすましによるメールはごく少数だったが、今やこちらの方が多数を占める」と話す。

エモテットが初めて観測されたのは14年ころ。その後19~20年には世界200カ国超に拡散し、欧米の金融機関などに25億ドル(約3400億円)相当の損害を与えたとされる。日本でも京セラなどが個人情報流出の被害を受けた。

攻撃グループの拠点があったのは欧州だ。21年1月にはユーロポールがウクライナや米国、ドイツなど8カ国の捜査当局との国際捜査で各国の拠点を制圧した。ウクライナ警察が投稿した動画では、使っていたパソコンやハードディスクドライブ(HDD)に加え、大量の紙幣や地金、金融機関のカードが押収される様子が映る。

当局は4月には指令サーバーを通じてプログラムを書き換え、世界に拡散されたエモテットの活動を停止させたとみられていた。だが、11月に別の指令サーバーが活動を再開させた。摘発を逃れたグループの残党がいたとみられる。

復活後は特に日本での被害が目立つ。トレンドマイクロの調べでは今年1~3月に全世界で検知したエモテットは約5万3千件で、うち日本が4万2千件(81%)を占める。米マイクロソフトが公表する過去30日間で同社端末に届いたマルウエアの分析も、7月上旬時点で日本はトップがエモテットとなったが、米英仏や中韓では5位以内にも入っていない。

原因について、日本マイクロソフトの河野省二チーフセキュリティオフィサーは「日本は添付ファイルのマクロ機能を安易に実行するため、海外より感染しやすくなっている」と指摘する。そのまま開かずに「サンドボックス」と呼ばれるシステムと隔離した環境で開けば感染を防げる。 また海外ではファイルはメール添付で送らず、クラウド型の共有サービスを使うのが一般的になってきた。メールに偏ったIT慣習の見直しも必要になる。

■攻撃、ロシアとのつながり指摘も

今春からの急速な感染拡大に、ロシアによるウクライナ侵攻の影響を指摘する声も専門家からは上がる。ランサムウエア(身代金脅迫型ウイルス)の攻撃で猛威を振るうロシア系サイバー犯罪集団「コンティ」から3月に漏洩した内部チャットからは、エモテットの残党メンバーとのやりとりが見つかった。

セキュリティー大手日本プルーフポイントの増田幸美氏は「具体的な攻撃計画についての内容は検出されていないが、コンティとエモテットが互いの活動で連携している可能性がある」と話す。コンティは今回の侵攻でロシア政府の支持を表明しているためだ。

ロシアのサイバー攻撃に詳しい防衛省防衛研究所の山添博史主任研究官も、「年明け以降の急速な攻撃拡大はさらなる脅威をあおる狙いでは」と推測する。ロシア政府と民間サイバー集団との関係は以前から疑われており「政府の直接の指揮下ではなくとも、集団の活動を黙認することで他国に被害を与える間接的な協力体制が組まれている可能性もある」と警鐘を鳴らしている。

(サイバーセキュリティーエディター 岩沢明信)

「サイバー情勢に詳しい山岡裕明弁護士」とある、ここ最近はランサムウェアの被害が多発しているため取材の需要があるようだ。

アプリストア以外の配信認める? 政府中間報告が波紋(2022年8月5日)

政府の「デジタル市場競争会議」が4月に公表した「モバイル・エコシステムに関する競争評価中間報告」が波紋を広げている。 とりわけ注目されるのは、米アップルや米グーグルが正規のアプリストア以外からアプリを配信する「サイドローディング」を禁止または抑制していることの弊害を列挙し、対応策の1っとしてサイドローディングを許容する義務を挙げたことだ。

一般社団法人の日本スマートフォンセキュリティ協会の技術部会は7月1日、「スマートフォン・サイバー攻撃対策ガイド『サイドローディングの危険性』」というタイトルの文書を同協会のウェフ、サイトで公開した。

ここでは「サイドローディングを認める場合、いかなるアプリも無審査で配信することが可能となり、利用者の安全性を担保することは極めて難しくなる。また、有料アプリの海賊版が出回ることも予想され、開発者のイノべーションを削ぐ(そぐ)ことにもつながるだろう」と懸念を表明した。

iPhoneなどアップル製の端末であれば「App store (アップストア)」、グークルの基本ソフト(OS) Android (アンドロイド)を搭載した端末であれば「Google Play (グーグルプレイ)」が正規のアプリストアである。ここでアプリを配信するには審査を通過しなくてはならない。

iPhoneではサイドローディングが一切認められていない。Android端末の場合、初期設定でサイドローディングは無効にされている。ユーザーが設定を変更すれば有効にできるが、警告や通知が端末に表示される。

中間報告で表明されているのは、アップルとグーグルがOSに加えてアプリストアを独占することにより、ユーザーやサービス事業者を含むスマホの上に形成されたエコシステムにおける競争環境を阻害しているのではないかという懸念だ 。

現状、ユーザーがApp storeで有料アプリを購入すると、購入価格の15~30%がアップルに支払われる。同中間報告はiPhoneのアプリ配信市場をアップルが独占し競争圧力が働いていないと指摘。デベロッパーがアプリを販売するためにアップル側に支払う手数料が高止まりしているなどの懸念を示した。競争を生み出す選択肢の1つが「サイドローディングを許容する義務」というわけだ。

サイドローディンク可能なAndroid端末についても、警告の表示方法や内容がユ-ザーにリスクを過大評価させている恐れがあるとし、結果的にGoogle playが専ら利用されていると指摘する。従って「サイドローディングによるアプリの配信を制限することを禁止する規律を導入することが考えられるのではないか」としている

アップルは「攻撃リスクが高まる」と反論

一方、アップルはサイドローディングを許容すると「アップルのエコシステムが持つプライバシー保護とセキュリティーという利点がたちまち損なわれ、マルウェア(悪意のあるプログラム)攻撃リスクが高まる」(同中間報告)と反論している。

iPhoneでサードパーティーのアプリストアからサイドローディングをできるようにするには、iPhoneおよびOS である「iOS」に組み込まれた基本的なセキュリティー保護機能の設計やり直しなどが必要になると説明している。

仮にサイドローディングに関して許容義務や制限禁止といったルールが導入されれは、「iPhoneがiOSを中心に重層的に実現しているセキュリティーを大きく後退させる。ユーザーを深刻なセキュリティーリスクにさらすことになる。反対だ」(サイバーセキュリティーに詳しい山岡裕明弁護士)

一律に禁止することでユーザーから選択肢を奪うことも問題だと山岡弁護士は指摘する。「現状でもユーザー自身の自己責任でサイドロ-ディングも可能なAndroid端末か、よりセキュリティーの厳しいiPhoneかをユーザーは選べる。双方ともにサイドローディングを可能にすると、逆にユーザーの選択肢を狭めることになりかねない」わけだ。

ただしこの規制は決定したわけではない。「中間報告は2021年夏以降、モバイル・エコシステムに関係する事業者や有識者からヒアリングを実施するなどして集めた事実関係を整理し、現時点における評価を実施したものだ。サイドローディングに関する規制を導入するかしないかも含めて何も決まっていない。セキュリティーに関する論点は非常に重要だと認識している」と内閣官房デジタル市場競争本部事務局の亀井明紀内閣参事官は話す。

各国でも規制導人を議論

サイドローディング許容義務をはじめ、スマホのプラットフォーマーに対する規制は世界各国で取り組みが始まっている。欧州連合(EL))が22年3月に合意した「デジタル市場法(DMA)」はスマホのアプリ配信や決済などについて市場の外部開放を義務付けている。

米国議会には超党派の議員が「オープンアプリ市場法案」を提出した。ここにはOSのユーザーが第三者のアプリストアなどをデフォルトとして選択可能にすることなどを容易に実行できる手段を提供することを義務付けるという条項がある。

英国の競争市場庁(CMA)は、アップルに対してiOSでサードバーティーのアプリストアを認めることやアプリのサイドローディングを認めることを義務付ける介入を提案している。

韓国では21年8月、「インアプリ決済強制禁止法(電気通信事業法改正案)」が成立。アップルやグーグルがアプリ事業者側に自社の決済システムの利用を強制できなくなるというものだ。

デジタル市場競争会議ワーキンググループの委員を務める伊永大輔東京都立大学教授は「アプリストアの大きな問題は、アプリ事業者が負担しなければならない決済料率が高過きることだ。これは競争が足りないことが理由で、サイドローディングを認めれば一定のけん制力となる」と指摘する。

「セキュリティーなどの理由でサイドローディングが認められないなら、アプリ内決済の拘束を外してもらう必要がある」(伊永教授)加えて「諸外国で設けている規制への対応が日本でも実現されるように積極的なルール設定に取り組むべきだ」と語る。

(日経クロステック/日経コンピュータ外薗祐理子)

[日経クロステック2022年7月22日付の記事を再構成]

記事中にもある通り、2022年7月22日の日経クロステック「スマホに「野良アプリ」容認義務、政府の中間報告に懸念の声(2022年7月22日)」の手抜き再構成である。山岡への取材料も2倍になっているのだろうか。

企業の漏洩パスワード6割が脆弱 推測容易で瞬時に突破 (2022年8月26日)

企業の漏洩パスワード6割が脆弱 推測容易で瞬時に突破(魚拓)

日本の主要企業の社員が設定するバスワードの多くが脆弱であることがわかった。漏洩したパスワード約2万5000件について日本経済新聞が調査したところ、64 %が推測されやすい設定だった。「12345」や「password」といった文字列や名前を使ったもの多い。社員個人が複雑なパスワードを多数管理することには限界もあり、企業の対策が求められそうだ。

セキュリティ-企業のGMOサイバーセキュリティbyイエラエ(東示・渋谷)の協力を得て、ドメイン情報などをもとに連結売上局上位100社についてダークウェブ(闇サイト群)などに2008年から22年ころにかけて流出した社員のバスワード約2万5000件を収集した。パスワード管理ツールの米サイバーシステムズが提供するサ-ビスを使い、パスワードの強度を4段階で判定した。

強度は文字数や文字の種類が少なかったり、良く知られた言葉や既に流出しているパスワードと同じ言葉を利用していたりすると低くなる仕組み。64 %にあたる1万6275件はほぼ確実に攻撃者に推測されてしまう「不可」と判定された。攻撃の成功確率が5割未満の「可」は4393件、成功確率4分の1未満の「良」は4405件。攻撃が原則不可能な「優」は173件しかなかった。

脆弱なパスワードの問題は繰り返し指摘されているが、状況は改善していない。サイバー攻撃対策を手掛ける一般社団法人JPCERTコーディネ-ションセンター (東京・中央)がパスワ-ドについて、12文字以上で大小のアルファベットや数字、記号を組み合わせるよう推奨し始めたのは18年。流出時期が判明している6549件のうち、18 年以降に流出した3698件に絞って調べると、「不可」は90の3332件。「可」が320件、「良」は45件で、「優」は1件しかなかった。

今回調査したパスワートて判明している漏洩元はSNS (交流サイト)やチケット予約サイトなどのサービスだ。 独立行政法人の情報処理推進機構(IPA)の調査によると、パソコン利用者の44.6 %はパスワードを使いまわしている。

7割の漏洩バスワードが「不可」だったあるIT (情報技術)企業のセキュリティー担当者は「個人が利用するネットサービスが増えるにつれて、バスワードの単純化や使いまわしが進んでいる」と危惧する。社内のシステムで強力なバスワードを強制することも可能だが「複雑なパスワードを嫌う社員も多い」という。

日経の調査で収集したパスワードの内、最も多く利用されたのは「12345」の289件で「password」の138件が続いた。パスワードが解読されてしまう時間を調べるサーピス「ハウ・セキュアー・イズ・マイ・パスワード?」によると、「瞬時」に解析可能だという。社名や名前を使ったパスワードも1時間以内で解析できるものが多い。

イエラエ社のルスラン・サイフィエフ執行役員は「社内のネットワ-ク管理者が『Password』の一部を改変しただけの設定をしている企業も多い。社内システムをあっさり掌握され、ランサムウェア(身代金要求型ウイルス)などの攻撃を受けやすいリスクがある」と警鐘を鳴らす。

メールで送られてくるワンタイムバスワ-ドなども利用する2要素認証を導入する企業も多い。しかし、2要素認証も鉄壁ではない。米政府は21年、通信会社をだましてワンタイムバスワードを盗み出す事件を1611件覚知した。18 ~ 20年の年平均の約15倍だ。企業のサイバー防衛に詳しい山岡裕明弁護士は「2要素認証に頼りきって、パスワードを単純にする社員もいる」と弊害も指摘する。

期待がかかるのが生体認証だ。米グークルや米アップルなど世界のIT大手各社は生体認証を利用した認証システムの標準規格「FIDO (ファイド)」の普及を推進する。推進団体には約250社が加盟し、日本でも楽天グループやLINE、NTTドコモ、ヤフーなとが加わった。ただし、企業には現状でFIDOに対応できない独自のシステムも多い。利便性と安全性を確保するための対策を企業は模索していく必要がある。(寺岡篤志)

「企業のサイバー防衛に詳しい山岡裕明弁護士」とあるが、過去にはYahoo!メールの秘密の質問を解読され突破されたり、自転車の鍵のダイヤルが簡単そうな番号に設定している疑惑が浮上しており、パスワードについて偉そうなことを言える立場にはないような気がする。

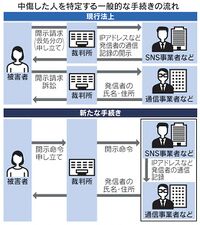

ネット中傷、法の網強化 IT大手の開示対応が課題 (2022年8月29日)

ネット上の誹謗(ひぼう)中傷に対応する法規制が整い始めた。刑法改正で中傷投稿でも懲役刑が科せられる可能性が出てきたうえ、10月に施行する法改正などで問題投稿の発信者を特定する手続きも迅速になる見込みだ。今後は被害者からの要求に企業側がどこまで対応するかなど、実効性が課題になりそうだ。

「被害者の泣き寝入りが減る可能性がある」。ネット上のトラブルに詳しい深沢諭史弁護士は、10月に施行される改正プロバイダー責任制限法(プロ責法)に期待を込める。法改正は中傷投稿などについて、発信者を特定する手続きを簡素化することが柱だ。

SNS(交流サイト)などで中傷された被害者が損害賠償などを求める裁判を起こす場合、従来は煩雑な手続きが必要だった。

まず①サイト運営企業に投稿の発信者のIPアドレスなど通信記録の開示を請求する仮処分を裁判所に申し立て、②その結果をもとに、プロバイダーに対し発信者の氏名や住所などの開示を求める裁判を提訴。②の裁判で勝って発信者が特定され、③損害賠償などを求める裁判を起こす、ことができる。

2度の裁判手続きを経てようやく発信者の特定ができ、本来の裁判のスタートラインに立つことができる。だが一般的にはサイト運営者などの企業は情報開示に慎重で、情報開示まで半年以上かかることも珍しくない。コストも弁護士費用などで数十万円から100万円が見込まれる。

割に合わない訴訟

海外企業が運営するサイトの場合、企業の登記書類を本国から取り寄せて翻訳する必要があるなど手間やコストはさらにかさむ。弁護士らは「勝訴しても賠償額はせいぜい数十万円のため割に合わず、諦める人も多い」と話す。

これに対し改正法では、被害者からのサイト運営企業とプロバイダーへの2段階の開示手続きを一本化した。山岡裕明弁護士は「費用やコストが半減する可能性がある」とみる。

さらに法務省は3月、海外IT企業に会社法に基づいて日本での登記を要請。これまで米グーグルや米マイクロソフトなどが登記した。開示手続きを日本国内で進められるようになり、ハードルが下がった。

ネット中傷に対する罰則も強化された。ネット中傷は侮辱罪に該当する例が多いとみられるが、7月施行の刑法改正で侮辱罪の法定刑が引き上げられて「1年以下の懲役もしくは禁錮または30万円以下の罰金」が追加され、時効が3年になった。従来の罰則は「30日未満の拘留か1万円未満の科料」で、時効も1年。抑止力が疑問視されていた。

ネット中傷の被害は増加が続く。総務省が運営する「違法・有害情報相談センター」によせられたネット中傷の相談は2021年度に6329件と10年前の約4倍。人気テレビ番組の出演者が集中的に中傷され、死亡するなどの例も出た。

開示に消極的なIT大手

ただ一連のルール整備が問題解決に直結するのか不安視する声もある。赤堀順一郎弁護士は「開示手続きの改善は前進だが、そもそもサイト運営者やプロバイダーが情報開示に消極的な問題もある」と指摘する。

改正プロ責法で導入される新たな手続きでは、被害者側から開示請求を受けたサイト運営者がまず、投稿の発信元のIPアドレスや投稿日時を示す「タイムスタンプ」などの情報を特定。サイト運営者がプロバイダー側にそれらの情報を伝え、プロバイダーが該当する契約者の氏名や住所などを特定する流れとなる。

山岡弁護士は「現状でもプロバイダーにIPアドレスなどを示しても『それだけでは特定できない』と断られ、被害者側が独自にサーバー所在地などを追加調査して何度も交渉し、やっと氏名や住所が特定される例が多い」と話す。赤堀弁護士も「サイト運営者がねばり強く交渉してくれるかは疑問。『特定できなかった』という結論が多発する恐れがある」と指摘する。

開示請求のハードルが下がり、企業や団体による「都合の悪い書き込みをしたユーザーへの圧力」が加速すると懸念する声もある。深沢弁護士は「現在も、ネット上で自社商品やサービスに厳しい批判投稿などをしたユーザーを企業側が特定し、訴訟などをちらつかせて削除を求めたり、高額の和解金を請求したりする例もある」と話す。

一連の法改正やルール整備が実際にネット中傷の被害者の救済につながるのか。手続きの運用や被害状況などを注意深く見守る必要がある。 (渋谷江里子)

投稿の削除基準、有識者検討会が提示

法務省などが参加する有識者検討会はこのほど、サイト運営者がネット投稿を削除する基準を示した。投稿が削除されれば中傷被害が抑えられるが、サイト運営者は被害者からの削除請求に応じにくいのが現状だ。投稿の違法性の判断が難しく、安易な削除は「表現の自由の侵害」と指摘される恐れもあった。

「インターネット上の誹謗中傷をめぐる法的問題に関する有識者検討会」では、法務省が公益社団法人「商事法務研究会」に依頼して2021年4月に発足。法学者や弁護士ら6人と、法務省などが参加している。5月に公開した報告書で、ネット上の中傷コメントなどについて、どのような場合に削除する必要があるのかなどの基準を示した。

報告書は、削除は法的に「差し止め請求」にあたると整理。さらに「○○はバカだ」など個別には違法とまではいえない内容でも、大量に投稿すれば「場合によっては法的に削除対象となる」と指摘した。著名人に対する“炎上”などでよくみられる現象だ。

法務省は19年から21年秋までに、1173件のネット投稿を「人権侵犯事件」としてサイト運営企業に削除を要請した。だがそのうち一部または全てが削除されたのは69%にとどまった。ツイッター(削除率34%)、ユーチューブ(同24%)など海外企業が運営するネットサービスで慎重な対応が目立った。同省の担当者は「法律の専門家が『権利侵害がある』と判断した投稿でさえ、なかなか削除されないという問題がある」と話している。

文中には山岡の他に、サイバーセキュリティ関連でよく名前の挙がる深澤弁護士や大江橋法律事務所の赤堀弁護士が寄稿している。内容的にこんなにコメントする弁護士いる?マヨケーでは記事の総ツッコミや「日経新聞は山岡とズブズブ(意味深)」との声が聞かれた[3]。

大日本印刷、全社員にサイバー防衛指南 「感染」実体験(2022年9月19日)

大日本印刷、全社員にサイバー防衛指南 「感染」実体験(魚拓)

世界的なサイバー攻撃が増加する中、 企業が全社的に高度なセキユリテイー教育を実施するケースが増えてきた。

大日本印刷 (DNP) は約3万人のほぼ全社員に攻撃の実演などを訓練し、 ソフトバンクも部門長級の約200人に疑似訓練を通じ対策を学ばせる。

防衛はシステム部門に任せることが多いが、 技術経営の中で全社的にリテラシーを高めることが必要になっている。

DNPは外部提供しているサイバーセキュリティーに関する教育プログラムを2023年度までに、 メールアドレスを持たない一部を除く自社の全社員に受講させる。

ランサムウエア (身代金要求型ウイルス) 攻撃や標的型メールの具体例、 攻撃を検知し対処する組織の活動、 感染時の攻撃と初動対応といった実例を学ぶ。

ウイルスに端末が感染する様子や、 ランサムウエアで社内システムが止まる様子を疑似的に実演し、 個々の攻撃で社員が取るべき対策を考えさせる。終了後にはアンケートで理解度の変化や残る課題を分析する。全社員に偽メールを送るといった一般的な研修と異なり、 個々人の能動的な対応策と理解を促す内容となる。

非IT(情報技術) 部門に焦点を当て、 まず本社の総務や法務、 研究開発部門などから始め、 地方や海外拠点の社員、 派遣社員も含め全社に対象を拡大する。

これまで企業の本格的なセキュリティー教育はIT部門の社員に限られ、 非IT部門では偽メールの対策訓練など平易な内容にとどまることが多かった。DNPはネット広告や仮想空間 「メタバース」 関連事業に注力しデジタルトランスフオーメーション (DX) を進める中、 全社的な知識の底上げでリスクを減らしDXをさらに推進する狙いだ。

ソフトバンクはセキュリティー大手のトレンドマイクロと連携し、 セキュリティー教育を推進する。 まず営業や法務など部門長級の200人弱を対象にした。 攻撃に対する疑似訓練や、 被害が出たときの規模の算定や対策を議論し、セキユリテイー関連予算をどう申請するかなど実践的な内容とした。

教育だけでなく、 実際にサービス開発の企画段階からサイバーリスクを洗い出すプロセスを追加するなどの業務改善にもつなげる。

ネット関連企業ではGMOインターネットグループはグループ全社員の約7千人に、 サイバー攻撃の技術を学んでもらう研修を今夏に始めた。攻撃を実演する動画を通じて手法を学ぶ。

米サイバー対策大手のパロアルトネットワークスによると22年1~5月の世界のランサムウエア平均被害は約1億2千万円にのぼり、21年通年から71%増えた。 トヨタ自動車や米コロニアル・パイプラインなど大企業の事業に影響が出るケースも多い。 個人情報保護法などデータ保護の観点からも防衛策は重要だ。

これまで 「日本企業はセキュリティーを情報システム部門に丸投げする場合が多い」 (サイバー対策に詳しい山岡裕明弁護士) が、 メール攻撃など侵入方法が多様化する中で、 非IT部門を含む全社的なリテラシーの底上げが重要になっている。

高度なサイバー知識を持つ非IT部門の社員は 「プラス・セキュリテイー人材」 と呼ばれ、 経済産業省も6月に改定した企業向けのサイバー対策の手引きで育成の推進を推奨している。 (サイバーセキュリティーエディター 岩沢明信)

「サイバー対策に詳しい山岡裕明弁護士」とある。自身の事務所のHPは恒心が頻度にされていないことやDDoS攻撃ですぐ不通になることから「情報システム部門に丸投げ」している可能性が高い。

契約書も「サイバー防衛」 免責や賠償上限定め紛争予防(2022年10月15日)

契約書も「サイバー防衛」 免責や賠償上限定め紛争予防(魚拓)

自社や取引先がサイバー攻撃を受けた際の損害賠償や調査費用の負担について、事前に取引の契約書に盛り込む例が増えている。サイバー攻撃の脅威は拡大しており、サプライチェーンを通じて深刻な被害に発展する恐れもある。被害を巡る負担や責任を巡る企業間のトラブルが起これば、思わぬ二次被害になりかねない。具体的なリスクを想定した契約整備は、有効なサイバー防衛策のひとつともいえる。

契約書の免責事項にサイバー攻撃を明記するなど事前にリスクを考慮する必要がある

契約見直しが急増

「取引先との契約書にサイバー攻撃を考慮した条項を盛り込みたい」。企業のサイバー対策に詳しい山岡裕明弁護士には3月ごろから、契約書の見直しを求める企業の相談が急増している。サイバー攻撃が原因で取引先に損害を及ぼした際の賠償上限を定めたり、取引先がサイバー攻撃を受けた場合に備えて報告義務を課すものが多いという。

相談が増えたのは、部品メーカーの小島プレス工業(愛知県豊田市)がサイバー攻撃を受け、その影響で同社の納入先であるトヨタ自動車の国内全工場が稼働停止した問題が起きたタイミングと重なるという。山岡弁護士は「関連性は分からないが、他の企業にもリスク意識が高まったのではないか」と話す。

警察庁によると2021年中のサイバー犯罪の検挙件数は、過去最多の1万2209件。企業が被害に遭う例も多い。22年1~6月期に企業などがランサムウエア(身代金要求型ウイルス)の被害にあったと同庁に報告したのは114件で、調査を始めた20年7~12月期の5倍を超えた。

損害の高額化も進む。米IBMの調査では、サイバー攻撃などによるデータ侵害で企業に発生する損失額は、22年で1件あたり平均435万ドル(約6億4千万円)と過去最高になった。

自社への直接攻撃だけでなく、サプライチェーンや取引先を経由して被害が広がるのが最近の特徴だ。NTTデータ経営研究所が3月にまとめた調査では、17%の企業が「取引先などへの攻撃の影響が自社に及んだ経験がある」とした。

取引網全体の備えに課題

一方で、サプライチェーン全体でセキュリティー対策に歩調を合わせる動きは遅れがちだ。問題の発生後、企業間で賠償責任や損害の負担などを巡るトラブルに発展することもある。

NTTデータ経営研究所の調査でも、取引先等に対し推奨セキュリティー設定の実施を要求している企業は全体の8%にとどまった。問題が発生した際の調査や損害賠償などについて取り決めなどがあると答えたのは21%だった。

サイバーセキュリティー関連の法務に詳しい工藤靖弁護士は「サイバー攻撃が起きた際に発生しうる問題への対応を事前に合意しておけば、円滑な対応が可能となる」と指摘する。

実際に契約書で重視しておくべき点は何か。山岡弁護士は「取引先がサイバー攻撃を受けた場合と自社が攻撃された場合の、両方のリスクを想定して条項を盛り込むとよい」と話す。

自社への攻撃に関する対応でまず考えられるのが、契約書の「不可抗力条項」の発動条件にサイバー攻撃も明記しておくことだ。

不可抗力条項は当事者にはどうしようもない事象の発生により製品の納入やサービス提供などができなくなったり遅れたりした場合に、賠償責任を負わないことを定める。一般的には天災や戦争などへの備えが多いが、山岡弁護士は「サイバー攻撃も不可抗力の事態として示せば免責される可能性が上がる」とする。

IT(情報技術)関連の法務に詳しい弁護士は「今年に入り、中小の専門商社から不可抗力条項にサイバー攻撃を加える契約見直しの相談を受けた」と話す。

免責や賠償上限など明記

サイバー攻撃で被害が出た場合の、責任範囲を明確にしておくことも有効だ。データ漏洩などに関しては損害額の算定が難しいため、事前に契約書で損害賠償の上限を定めておくことが考えられる。さらに、事前に十分なセキュリティー対策を講じていたにもかかわらず被害を受けた場合は、免責されるなどの条項を盛り込む手段もある。

取引先に対し、自社ビジネスへの影響の可能性があるサイバー攻撃が確認された場合には、速やかに通知するよう義務を定めることも重要になる。すぐに事態発生を把握できれば、被害拡大を防ぐための迅速な措置をとることもできる。

サイバー攻撃の原因や被害状況を調査する際の費用負担について、誰が負担するかや負担割合を決めるための基準を明示しておくこともトラブル予防につながる。専門業者による大規模なフォレンジック調査などを行うと、調査費用が高額になることがあるためだ。

損害の一部をカバーするサイバー保険への加入を取引先に求めたり、ソフトウエアの導入など推奨のセキュリティー体制を定めたりすることも考えられる。工藤弁護士は「取引先の選定段階で、必要な防衛策を条件に盛り込むことも有効だ」と話す。

ただあまり過度な対策を要求することは、取引先に負担を強制しているとして下請法の問題になる恐れもある。取引先と協調しつつ、サプライチェーン全体でのサイバー防衛力を高める取り組みが重要になる。

(渋谷江里子)

サイバー保険、日本は普及遅れ

サイバー攻撃の損害の一部をカバーできる「サイバー保険」に注目が集まっている。ただ欧米と比べ日本企業の導入は遅れている。

日本損害保険協会の2020年の調査によると、日本企業のサイバー保険加入率は約8%。企業の加入率が約5割といわれる米国などとの格差が大きい。

損害保険ジャパンの担当者は「日本は情報漏洩に特化した保険が多く、全般的なサイバー保険が目立ち始めたのは2015年ごろからだった」と話す。一方で欧米では1990年代後半からサイバー保険が普及し、15年ごろには主要商品として定着。「企業の契約条件にサイバー保険加入が含まれることも珍しくない」(大井哲也弁護士)という。

保険関係者は「最近は中小企業向けに年間20万円前後の保険料負担で済む商品もある」と指摘。日本企業の導入拡大を促す。ただサイバー攻撃と通常の詐欺を合わせた「ビジネスメール詐欺」への対応が難しいなど、サイバー攻撃の多様化を受けた課題もある。企業は自社の状況に合った保険商品の吟味が重要になる。

山岡は「実際に契約書で重視しておくべき点は何か」という質問に対し、「取引先がサイバー攻撃を受けた場合と自社が攻撃された場合の、両方のリスクを想定して条項を盛り込むとよい」と回答している。全文は該当レス(魚拓)にて開示されたものを掲載している。

不正調査で「フォレンジック」定着、企業の半数超に(2022年10月30日)

情報端末の電子データを解析する「デジタルフォレンジック」(電子鑑識)を使う不正調査が定着している。同技術の米大手エピックシステムズ日本法人が日本企業の活用実態を分析。不正調査での活用は2019年から急増し、5割超に達したことがわかった。贈賄や品質偽装など社内文書の分析が必要な事案で目立った。社員のログ(通信記録)の保存など、活用に向けた企業側の備えが求められる。

https://archive.ph/4l7Co (記事内の画像の魚拓)

日本企業が12年から21年までに調査委員会を設置し報告書として公開した612件の不正事案について、報告書に「デジタルフォレンジック」などの記載があり調査に活用された件数を調べた。

各年ごとにフォレンジックが不正調査に活用された割合を見ると、12年は記載された報告書は0件で、13~18年も1割から3割台にとどまる。だが、19年は50.0%に急増し、20年は56.1%だった。21年は55.3%で引き続き半数以上のケースで使われている。

活用された事案の種別では、「賄賂・腐敗」が47.4%、「偽装・品質表示」が35.6%と社内間で発生する不祥事で活用の割合が高く、「許認可・補助金」(14.3%)や「インサイダー取引」(10%)といった外部を巻き込む案件では低かった。企業の業種別では「金融・保険」(43.8%)や「製造業」(40.8%)が高く、不正送金や品質偽装が発生しやすい企業で積極的に使われている。

フォレンジックは専門会社に加え、大手の法律事務所や監査法人などが相次ぎサービスに参入している。エピック日本法人の早川浩佑シニアディレクターは「競争で調査費用が下落傾向にあるのも活用が広がった要因ではないか」と推測する。数人分のメールデータを中心とした簡易調査ならば、全体で40万円ほどから実施可能という。

主な分析の対象はメールだ。21年の東芝の株主総会の運営をめぐる調査では計52万件以上の電子メールと25万件以上の添付ファイルを解析し、人工知能(AI)を使って不正の関わりが深い文書を抽出する調査が行われた。

連絡手段として普及が進むチャットツールの解析も欠かせない。早川氏は「日本企業でシェアが高い米マイクロソフトの『Teams(チームス)』は、メッセージを社員が消しても事前設定で会社がクラウド上での保有が可能で、むしろ簡易的な調査はやりやすくなった」と話す。

近年は内部不正に加え、退職した社員が競合他社に重要データを持ち出す問題も注目されている。4月に施行された改正個人情報保護法では情報漏洩時の報告義務が課されるなど、企業の対応の必要性が高まり、フォレンジック調査の需要も急増している。

サイバー対策に詳しい山岡裕明弁護士は「調査を支援する側のキャパシティーが追いつかずに着手が遅れ、その間にログが消失してしまう事象が多発している」と話す。不正発覚時にログが消失していないよう一定期間残す仕組みなど、有事のフォレンジック活用に向けて平時の運用を見直す必要がある。

(サイバーセキュリティーエディター 岩沢明信)

サイバー防衛、弱点通報窓口導入進まず 欧米企業に後れ(2022年11月11日)

サイバー防衛、弱点通報窓口導入進まず 欧米企業に後れ(魚拓)

https://archive.ph/j9sKh